Специалистам по информационной безопасности компании Bluebox Security удалось обнаружить серьезную уязвимость в ОС Android, которая своими корнями восходит к версии 2.1 и все еще присутствует в предварительной версии Android L.

Уязвимость получила обозначение Fake ID и позволяет приложению с недействительным сертификатом безопасности обойти внутренние механизмы защиты Android и выдать себя за ПО от доверенного разработчика. По сути, она предоставляет вредоносным приложениям root-доступ к мобильному устройству и всему контенту, который хранится в его памяти.

«От конечного пользователя требуется лишь запустить процесс установки вредоносного приложения и это будет означать, что игра закончена», — сообщил технический директор Bluebox Security Джефф Форристал ресурсу Ars Technica. – «Троянский конь незамедлительно покинет песочницу и начнет делать различные пакости, к примеру, воровать пользовательские данные».

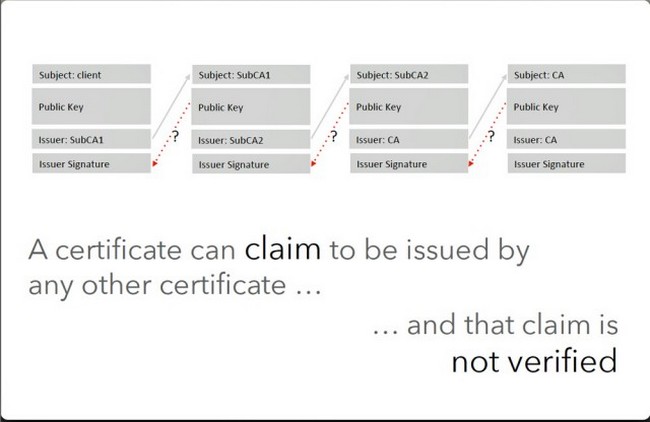

Данная уязвимость связана с механизмом обработки сертификатов безопасности в Android. Проверенные должным образом приложения изолированы от других компонентов Android, предотвращая возможность нанесения приложением существенного ущерба всей системе. В то же время есть несколько приложений, включая Adobe Flash и Google Wallet, которые имеют особые привилегии, что позволяет им работать за пределами изолированной среды. ОС Android просматривает сертификаты безопасности, но не проверяет их принадлежность к тому или иному приложению.

С выпуском версии 4.4 в Android были внесены некоторые изменения, которые урезали привилегии, которые ранее имело приложение Adobe Flash, но остались другие приложения для управления устройством.

Компания Google заверяет, что после получения уведомления об уязвимости несколько месяцев назад, она быстро выпустила соответствующую заплатку и распространила ее среди своих партнеров и сообществе AOSP. Кроме того, поисковый гигант внес соответствующие улучшения в Google Play и функцию защиты от вредоносных приложений.

Компания Google также утверждает, что она проверила все приложения в Google Play на наличие проблемы и «не нашла никаких доказательств использования этой уязвимости», но в то же время не упомянула о внесении соответствующих изменений в Android, которые гарантировали бы полное устранение проблемы, особенно в старых версиях ОС.

Журналисты Electronista обратились к Google, Samsung и другим компаниям для предоставления разъяснений относительно развертывания выпущенного Google патча на устройствах пользователей. Ведь сама Google отвечает только за обновление собственных устройств, тогда как за обновление остальных Android-устройств несут ответственность производители и операторы сотовой связи.

На данный момент сложно сказать, может ли эксплоит проникнуть в систему безопасности Samsung Knox, которая лежит в основе новых мер по укреплению безопасности в Android L.

Источник: Electronista