Програміст та засновник спільноти Hack Club Зак Латта повідомив про спробу викрадення облікового запису з використанням справжніх даних Google.

Шахраям вдалося зателефонувати жертві з номера телефону Google, який вказаний на офіційному сайті підтримки, а потім надіслати електронний лист з офіційного субдомену. Незрозуміло, як зловмисники могли отримати доступ до даних Google.

Жінка, котра представилася як Хлоя, зателефонувала Латті з номера 650-203-0000 з ідентифікатором абонента «Google». Як йдеться на сторінці підтримки, Google Assistant використовує цей номер для автоматичних дзвінків, наприклад для призначення бронювань або перевірки часу очікування в ресторані.

«Вона розмовляла як справжній інженер, зв’язок був надзвичайно чітким, і в неї був американський акцент», — каже програміст.

Шахраї, видаючи себе за службу підтримки Google Workspace, попередили, що вони заблокували обліковий запис Латти, оскільки хтось увійшов у нього із Франкфурта. Чоловік одразу запідозрив, що це спроба шахрайства. Він попросив підтвердження електронною поштою.

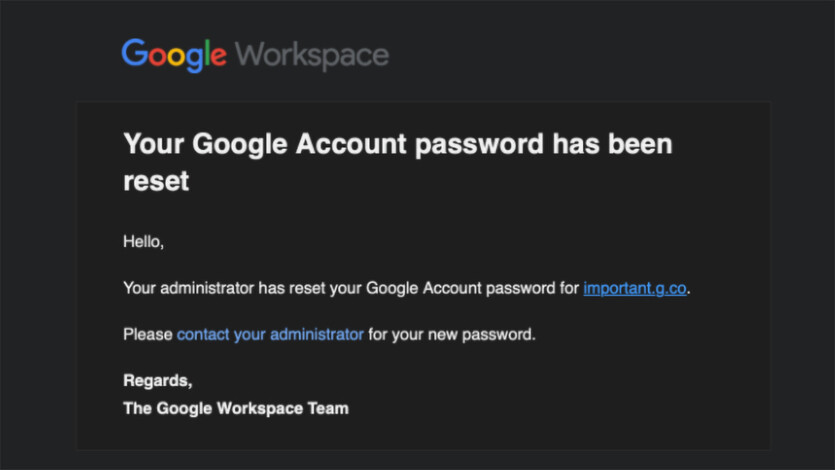

На подив, хакери відповіли «так» і надіслали електронний лист зі справжнього субдомену g.co, який належить Google. Повідомлення електронної пошти, яке неможливо відрізнити від справжнього, не містило жодних ознак спуфінгу, воно пройшло DKIM, SPF і DMARC (протоколи автентифікації електронної пошти, які перевіряють електронну пошту на спуфінг та фішингові атаки). Згідно з Google, g.co є офіційним субдоменом, призначеним «тільки для вебсайтів Google».

«Ви можете бути впевнені, що він завжди переведе вас до продукту чи послуги Google», — йдеться на сторінці домену.

Шахраї пояснили, що обліковий запис, ймовірно, було зламано через розширення Chrome. Вони підготували шахрайські облікові записи LinkedIn як доказ того, що вони працюють в Google. «Хлоя» намагалася змусити жертву надати один із трьох номерів, які з’явилися на його телефоні, щоб скинути його обліковий запис і отримати доступ до нього.

«Безумство полягає в тому, що якби я дотримувався двох «найкращих практик»: підтвердити номер телефону + змусити їх надіслати вам електронний лист із законного домену, я був би скомпрометований», — пише Латта.

Зак Латта опублікував усі докази та записав розмову після того, як переконався, що це шахрайство. Google поки публічно не прокоментував цей випадок, сайт Cybernews звернулися до компанії за коментарем.

Незрозуміло, як шахраї могли отримати доступ до важливих функцій та субдоменів Google. Коментатори припускають, що зловмисники могли отримати дані якогось облікового запису Google, які частково дають їм доступ до функцій, але вони все ще потребують обходу багатофакторної автентифікації, щоб перехоплювати облікові записи.

Понад 18 тис. некваліфікованих хакерів вразив XWorm RAT — заражений конструктор шкідливого ПЗ

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: