Квантові прориви 2024-2025 років активізували дискусію про стійкість криптовалютної інфраструктури до квантових атак. Питання сьогодні полягає не в тому, чи можливий квантовий злам класичних криптографічних алгоритмів, а коли реалістично можна очікувати появу машин, здатних здійснити таку атаку на криптовалюти, і які елементи блокчейнів є найбільш уразливими.

На минулому тижні криптоаналітик Віллі Ву висловився щодо квантових ризиків для біткоїна. На його думку, квантові комп’ютери здатні відновлювати приватні ключі з відкритих, що становить найбільшу загрозу для типів адрес, де публічний ключ уже розкритий у блокчейні. За оцінками Ву, під загрозою опиняються не лише індивідуальні гаманці, а й кастодіальні зберігання, ETF-структури й холодні сховища бірж, якщо вони завчасно не перейдуть на квантово-стійкі схеми. Б’є на сполох не лише Ву: схожі речі давно висловлював і Віталік Бутерін.

Зміст

- 1 Швидкий лікбез: як крипта залежить від криптографії

- 2 Поточний стан квантових обчислень

- 3 Конкретні сценарії квантових атак на криптовалюти

- 4 Чи не перебільшена загроза?

- 5 Відповідь світу на квантову загрозу: постквантова криптографія (PQC)

- 6 Що потрібно робити користувачам?

- 7 Конкретні кейси: хто вже рухається до quantum-safe рішень

- 8 Які криптовалюти більш і менш вразливі

- 9 Квантова загроза як дедлайн для оновлення криптоінфраструктури

Швидкий лікбез: як крипта залежить від криптографії

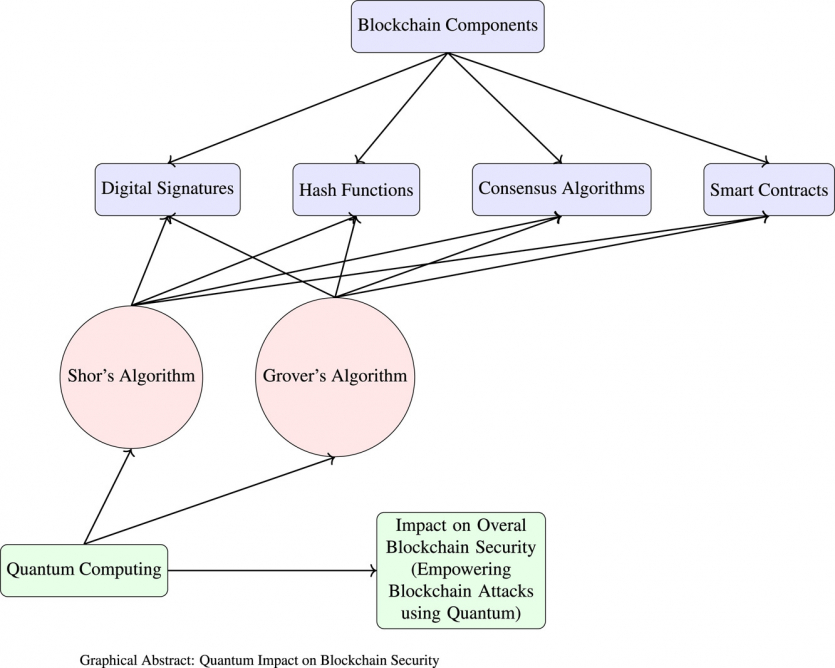

Безпека блокчейнів побудована на двох класах криптографічних примітивів: хеш-функціях та алгоритмах цифрового підпису. Найкритичнішим для квантової безпеки є другий компонент. Хеш-функції (SHA-256, Keccak-256) менш чутливі до квантових прискорень. Алгоритм Grover зменшує ефективну складність пошуку колізій. Це означає, що хешування може вимагати подвоєння розміру вихідних значень для збереження безпеки, але фундаментальної загрози для PoW структур немає.

У Bitcoin використовується ECDSA. Ethereum для підписів переходить до схеми Schnorr/EdDSA. Більшість L1 і L2 також застосовують варіації ECDSA або EdDSA. Усі ці алгоритми спираються на складність задачі дискретного логарифма і роблять можливим відновлення приватного ключа з відкритого ключа в ECDSA або EdDSA. Саме ця основа є вразливою до квантових атак: теоретично можливо зламати гаманці, де публічний ключ доступний у блокчейні. Він стає доступним у момент публікації транзакції, підписаної цим ключем. Адреси, які безпосередньо містять публічний ключ або де ключ розкривається при витраті коштів, є головними цілями для квантового відновлення приватного ключа.

Додаткові криптопримітиви, які можуть бути уразливими: мультипідписні схеми в L1, підписи у L2-каналах (Lightning), zk-докази, приватні адреси у Zcash/Monero, а також TLS-шифрування.

Поточний стан квантових обчислень

Станом на 2025 рік провідні лабораторії демонструють десятки або сотні фізичних кубітів, але масштабованих квантових процесорів із корекцією помилок поки не існує. Досягнення IBM із 120-кубітним GHZ-станом є технологічним проривом у стабільному утриманні великих заплутаних масивів, але цей результат поки не означає здатності виконувати алгоритм Shor на практичному рівні.

Аналогічно, прогрес Google, Quantinuum, IonQ та інших компаній дозволяє реалізувати обмежені демонстрації квантових переваг, але не забезпечує достатньої точності для криптографічних атак. Головною перешкодою залишається високий рівень шумів і необхідність побудови логічних кубітів.

Для практичного запуску Shor і зламу ECDSA різні оцінки вказують потребу в сотнях тисяч або навіть мільйонах логічних кубітів. Відповідно до аналізу з безпекових досліджень, проєкція такого рівня доступна не раніше, ніж через декілька поколінь технологічного розвитку.

Конкретні сценарії квантових атак на криптовалюти

Атаки на гаманці та адреси

Основний вектор — відновлення приватного ключа з відкритого. У Bitcoin це стосується адрес, які містять відкритий ключ у явному вигляді, адрес, де відкритий ключ розкривається під час першої трати, та старих форматів P2PK. Оцінки вказують, що від 4 до 7 млн BTC можуть бути вразливими за появи достатньо потужного квантового комп’ютера, оскільки частина UTXO вже містить відкриті ключі у ланцюзі або може бути атакована одразу після створення транзакції. Модель “store now, break later” дозволяє противнику накопичувати публічні ключі сьогодні з метою подальшого криптоаналізу.

Кастодіальні структури, біржі та ETF

Кастодіальні гаманці бірж і провайдерів зберігання, а також ключі, що забезпечують біткоїн-ETF, становлять точку концентрації великих обсягів активів. У цих системах ключі часто використовуються повторно. Якщо відкритий ключ потрапляє в мережу, він може бути атакований у першу чергу через очікувану концентрацію коштів. Для кастодіанів критичною є вимога ротації ключів і впровадження гібридних або повністю постквантових підписів.

Консенсус і механізм майнінгу

У PoW-мережах квантові комп’ютери теоретично могли б прискорити знаходження хешів через алгоритм Grover. Це дало б квадратне прискорення й на практиці підвищило б складність змагання між квантовими та класичними майнерами. Проте з огляду на апаратні обмеження цей сценарій є віддаленим. Натомість у PoS можливий ризик, пов’язаний зі зламом довгострокових ключів валідаторів. За відсутності захисту від long-range атак зловмисник міг би підписати альтернативну історію ланцюга.

Privacy-протоколи та L2

Протоколи, що використовують zk-докази або складні мультипідписні схеми, містять додаткові компоненти класичної криптографії. Хоч самі zk-системи часто базуються на хешових функціях, попередні етапи (наприклад, ключова інфраструктура) залишаються залежними від ECDSA/EdDSA. Це також стосується мереж на кшталт Lightning Network, де ключі відкриваються при закритті каналів.

Чи не перебільшена загроза?

Наявні дослідження вказують, що попри швидкий прогрес апаратних платформ, сучасні квантові комп’ютери не здатні виконувати Shor на параметрах, відповідних реальним криптографічним схемам. Доступні станом на 2025 рік системи демонструють заплутаність і обмежену перевагу в окремих завданнях, але не мають необхідної точності та масштабованості. Тому загроза не є негайною.

Однак ключовим фактором є не стан квантових машин сьогодні, а довгостроковий ризик збереження відкритих ключів у блокчейні. Інформація, записана у публічних реєстрах, не зникає. Якщо публічний ключ з’явився у мережі у 2023–2025 роках, його можна атакувати навіть через багато років, коли апаратні можливості стануть достатніми. Це створює необхідність завчасного переходу на постквантові схеми.

У наукових оглядах переважає позиція, що квантовий злам блокчейнів можливий у майбутньому, однак часові рамки залежать від прогресу в створенні помилкостійких логічних кубітів. Ризик стосується конкретного класу алгоритмів (ECC-підписів), а не всіх криптографічних примітивів. Оцінки коливаються в межах 5-10 років, хоча подекуди наводяться більш консервативні рамки 10-15 років.

Попри це, урядові та наукові інституції вже використовують термін “Q-Day” — момент, коли квантовий комп’ютер зможе зламати загальновживані класичні алгоритми підпису. Регуляторна сфера теж реагуєь. Урядові рекомендації США вимагають переходу державних систем на постквантову криптографію до середини десятиліття. У фінансовому секторі зростає інтерес до оцінки квантових ризиків, включаючи інфраструктуру біржових ETF на біткоїн, які залежать від безпечності кастодіальних ключів. Формується консенсус, що підготовка до постквантових протоколів має початися до появи повністю функціональних квантових комп’ютерів.

Відповідь світу на квантову загрозу: постквантова криптографія (PQC)

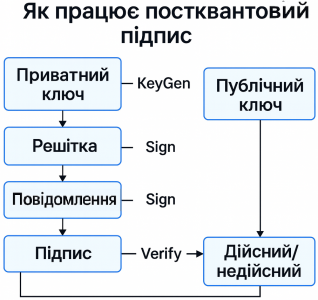

Стандартизація постквантових алгоритмів уже відбулася. Національний інститут стандартів і технологій США (NIST) у 2022-2024 роках завершив відбір основних схем, які будуть основою для переходу інтернет- і фінансової інфраструктури на квантово-стійкі протоколи. Ключові алгоритми:

- ML-KEM (Kyber) — стандарт для обміну ключами.

- ML-DSA (Dilithium) — базова схема цифрового підпису.

- FALCON — компактніші підписи, придатні для систем, чутливих до розміру.

- SPHINCS+ — хешова схема з тривалішим часом підпису, але високою стійкістю.

Для блокчейнів визначальним є обсяг підписів і швидкість перевірки. Алгоритми на основі решіток (Dilithium, Falcon) мають найбільшу практичну перспективу, оскільки забезпечують прийнятний баланс розміру ключів і швидкості верифікації. Хешові схеми (SPHINCS+) забезпечують найвищу криптостійкість, але їх параметри значно збільшують навантаження на мережу.

Гібридні схеми — проміжний варіант. Вони дозволяють підписувати транзакції одночасно класичним (ECDSA/EdDSA) та PQ-алгоритмом. Це спрощує перехід, дозволяє зберегти сумісність із наявним обладнанням і дає час на поступову міграцію.

Ключове питання для блокчейнів — оновлюваність криптографічних примітивів (“crypto-agility”). Протоколи мають мати можливість змінювати схему підпису без необхідності повного перезапуску мережі. У поточному вигляді більшість L1 не є crypto-agile.

Що потрібно робити користувачам?

Для захисту від квантової загрози у майбутньому звичайним користувачам рекомендовано не перевикористовувати адреси; застосовувати HD-гаманці; уникати Taproot-адрес при великих сумах, доки не з’являться PQ-розширення, а після міграції мережі на PQ-підписи перемістити кошти на нові адреси.

Конкретні кейси: хто вже рухається до quantum-safe рішень

L1 із постквантовим фокусом

Кілька блокчейнів створені із вбудованою квантовою стійкістю. Серед них:

- Quantum Resistant Ledger (QRL / Zond) — L1 на основі XMSS-хешових підписів.

- Quranium — EVM-сумісна мережа з постквантовими схемами.

- Abelian — блокчейн на основі lattice-криптографії з акцентом на конфіденційність.

Ці мережі демонструють технічну реалізовність PQ-підписів у децентралізованих системах, але поки не мають масштабної ліквідності та широкого використання.

CBDC та державні прототипи

BIS Project Tourbillon тестує постквантову модель цифрової валюти центрального банку, що використовує lattice-базовані підписи. Це демонструє інтерес держав до безпеки фінансових трансакцій у довгостроковому горизонті.

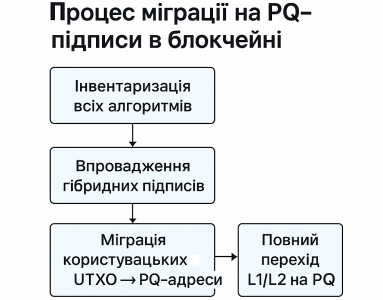

Bitcoin та Ethereum

У біткоїні досліджується можливість заміни ECDSA на Dilithium або інші PQ-схеми. Присутні експериментальні протоколи й тестнети, які демонструють потенційну сумісність із існуючою UTXO-моделлю.

У екосистемі Ethereum публікуються дослідження щодо інтеграції PQ-підписів у EVM, оптимізації multisig та використання хешових схем для критичних компонентів. Наразі це перебуває на дослідницькій стадії, оскільки повний перехід вимагатиме серйозного перероблення wallet-інфраструктури.

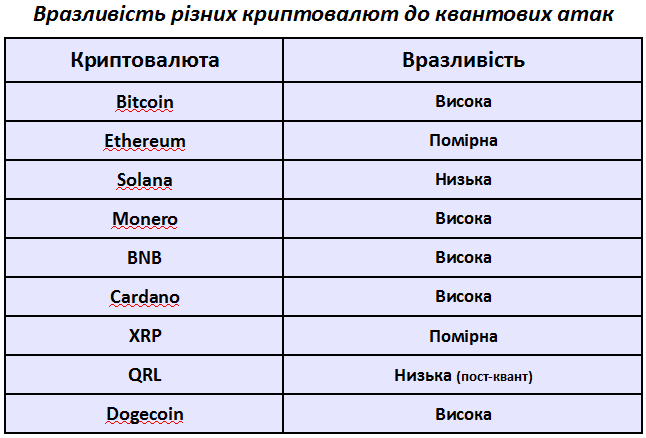

Які криптовалюти більш і менш вразливі

Найвищий ризик мають мережі, що застосовують ECDSA або EdDSA без механізмів crypto-agility. До групи підвищеної уразливості належать:

- Bitcoin — через використання ECDSA/secp256k1 та значну кількість UTXO з уже розкритими публічними ключами.

- Більшість EVM-ланцюгів (Ethereum, BNB Chain, Polygon тощо) — критична залежність від ECDSA або EdDSA, повторне використання ключів у смартконтрактах, multisig і DeFi-модулях.

- L2-мережі на Ethereum — уразливість успадковується від L1, оскільки безпека залежить від ключів, що підписують state commitments.

Ці мережі мають значну капіталізацію та історичні UTXO/акаунти з розкритими ключами, що робить їх першочерговими цілями при появі достатньо потужного квантового комп’ютера.

До категорії середнього ризику можна віднести мережі, де частково застосовується ротація ключів, існують відкриті пропозиції щодо інтеграції PQ-підписів або менша частка активів має розкриті відкриті ключі. Ethereum поступово досліджує можливості PQ-підписів для мультипідпису й окремих модулів, але повної дорожньої карти поки немає.

До групи мінімальної уразливості належать блокчейни, які вже впровадили або будують архітектуру навколо постквантових схем, які ми вже згадували вище — це QRL / Zond (використовує XMSS), Abelian (ґрунтується на lattice-криптографії) та Quranium (постквантові підписи зі збереженням EVM-сумісності).

Що стосується приватних монет на кшталт Zcash, Monero та інших приватних мереж, то вони мають складні багатокомпонентні криптосхеми. Частина з них базується на еліптичних кривих і EdDSA, тому також потребують постквантового оновлення. Міграція ускладнюється тим, що PQ-підписи можуть суттєво збільшувати обсяг доказів і комітментів, що критично для приватності та ефективності таких мереж.

Квантова загроза як дедлайн для оновлення криптоінфраструктури

Криптографічні алгоритми, на яких побудовані Bitcoin, Ethereum та більшість інших блокчейнів, з часом стануть уразливими до квантового відновлення приватних ключів. Проблема не обмежується технічним аспектом — вона пов’язана з тим, що публічні ключі вже зберігаються у блокчейні й не можуть бути видалені. Це означає, що майбутній квантовий комп’ютер зможе атакувати транзакції, підписані десятиліттями раніше, якщо відкритий ключ був опублікований.

Технічні рішення вже існують: гібридні підписи, PQC-алгоритми, тестнети для PQ-Bitcoin, дослідження PQ-мультипідписів для Ethereum, L1 з вбудованою квантовою стійкістю. Проблема в тому, що їх потрібно масштабувати до рівня глобальних мереж з мільйонами користувачів і десятками мільярдів доларів активів. Це вимагає узгоджених дій розробників, кастодіанів, бірж та постачальників інфраструктури.

Поява квантових атак не означатиме кінець криптовалют. Вона стане точкою технологічного переходу — аналогом міграції інтернету на HTTPS або впровадження сучасних стандартів шифрування. Тож, квантова загроза не є миттєвою, але вона реальна. Існує вікно у 5-10 років для повного переходу на постквантові схеми. Чим раніше буде розпочато міграцію, тим нижчим буде ризик втрати активів і системної довіри.

Джерело: PostQuantum

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: