Начало 2018 года ознаменовалось обнаружением уязвимостей в архитектуре процессоров Intel, AMD и ARM. Потенциальные атаки с использованием этих уязвимостей получили названия Meltdown и Spectre. В СМИ проблему прозвали «чипокалипсисом», и многие эксперты по компьютерной безопасности сошлись во мнении, что она таит в себе достаточно серьёзную опасность. Но рядовому пользователю достаточно сложно разобраться, защищён ли его компьютер и какие меры необходимо предпринять в первую очередь.

Ищем уязвимости Meltdown (CVE-2017-5754) и Spectre (CVE-2017-5753, CVE-2017-5715)

На днях компания Microsoft опубликовала инструкцию к запуску сценария PowerShell, который позволяет определить присутствие данных уязвимостей на компьютере под управлением Windows 10 и более ранних версий ОС. Пользователям Windows 7 в этом случае придётся дополнительно установить Windows Management Framework 5.1, в составе которого уже имеется PowerShell. Сам процесс проверки – несложный, но большинству пользователей будет непонятным. Поэтому разъясним поэтапно:

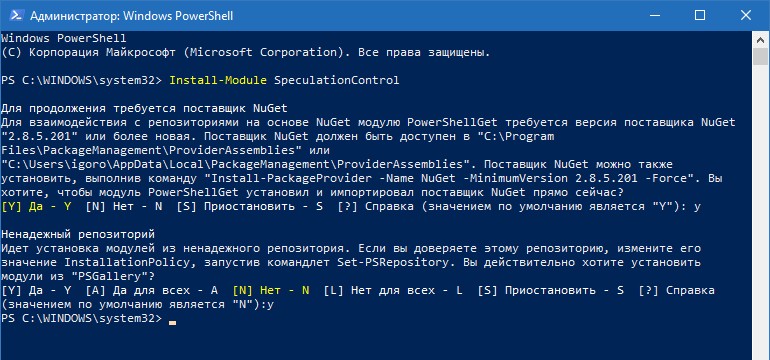

- Запускаем PowerShell с правами Администратора. Для этого щёлкаем правой кнопкой мыши на «Пуск» и выбираем «Windows PowerShell (Администратор)». В открывшемся окне вводим команду Install-Module SpeculationControl. Если будет предложено установить поставщика NuGet, соглашаемся.

- Поскольку стандартная политика выполнения не позволит запустить скрипт, необходимо сохранить текущие настройки и обойти этот запрет. Для этого вводим следующие две команды:

$SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

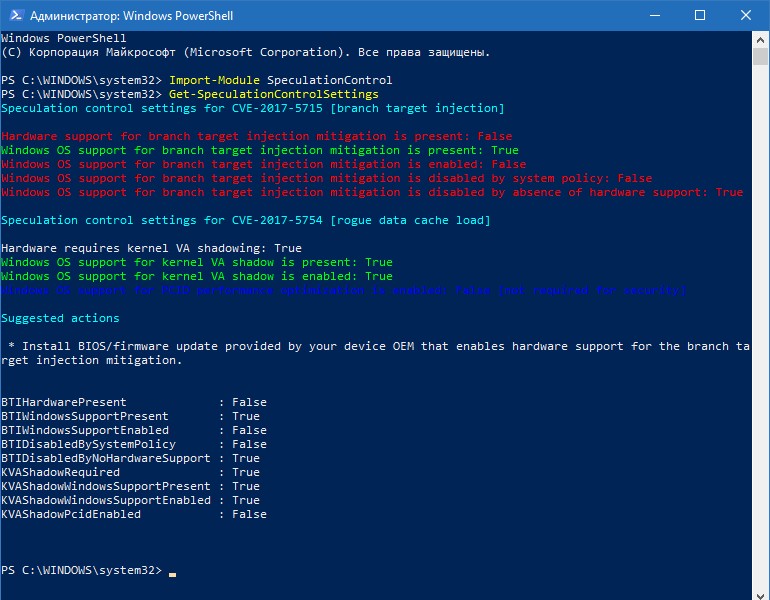

- Для непосредственного запуска сценария служат такие команды:

Import-Module SpeculationControl

Get-SpeculationControlSettings

Здесь вы увидите развёрнутую информацию о том, подвержен ли ваш компьютер и операционная система уязвимостям Meltdown и Spectre или нет. Строчка «Windows OS support for branch target injection mitigation» – относится к программному обеспечению Microsoft, а «Hardware support for branch target injection mitigation» — к аппаратным средствам. Если в двух словах, то зелёные надписи означают, что заплатки установлены и предусмотрены меры безопасности, красные – уязвимость не закрыта.

У вас также может присутствовать строчка «Windows OS support for PCID optimization», что означает поддержку функции аппаратной оптимизации PCID (Process Context Identifiers), которая должна компенсировать потерю производительности процессора после применения исправлений.

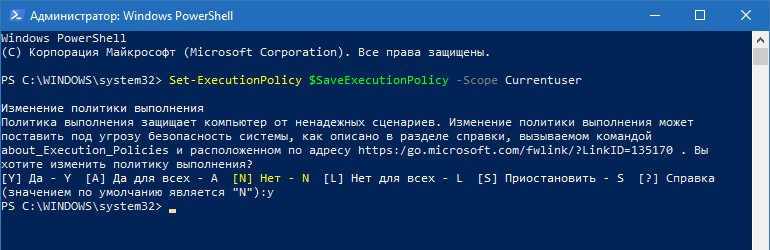

- После всех манипуляций необходимо вернуть политику выполнения в исходное состояние, выполнив команду:

Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

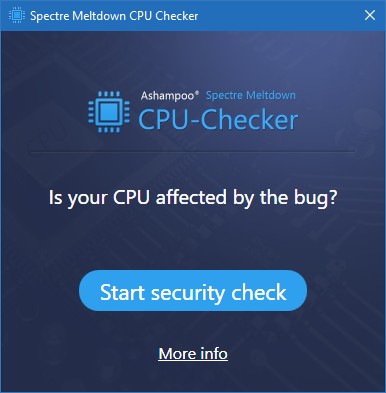

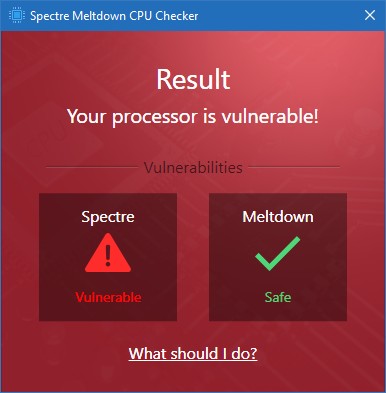

Инструмент Microsoft для поиска уязвимостей Meltdown и Spectre слишком сложный для неподготовленного пользователя, поэтому можно использовать другие способы проверки. К примеру, специальную утилиту под названием Specter Meltdown CPU Checker выпустила компания Ashampoo. Программа бесплатная и предназначена только для диагностики проблемы.

Что делать, если уязвимости обнаружены

Первым делом необходимо установить последние обновления системы безопасности Windows. Microsoft уже выпустила исправления для систем, начиная с версии ОС Windows 7, которые должны автоматически устанавливаться. Если по каким-то причинам эти патчи у вас не установлены, отключите антивирус, либо загрузите их вручную по следующим ссылкам:

- Windows 7 SP1, Windows Server 2008 R2 (KB4056897)

- Windows 8.1, Windows Server 2012 R2 (KB4056898)

- Windows 10 1507 (KB4056893)

- Windows 10 1511 (KB4056888)

- Windows 10 1607 (KB4056890)

- Windows 10 1703 (KB4056891)

- Windows 10 1709 (KB4056892)

На текущей момент Microsoft прекратила распространение обновлений от 3 и 9 января для систем на базе процессоров AMD в связи с тем, что некоторые компьютеры с устаревшими чипами после установки исправлений перестают загружаться.

Более надёжным способом защиты от Meltdown и Spectre является обновление прошивки UEFI / BIOS с новыми заплатками для процессоров. Однако проблема в том, что на выпуск таких обновлении может потребоваться больше времени. При этом старые компьютеры производители скорее всего обойдут стороной.

Помимо системных и аппаратных обновлений, необходимо также обновить браузер и драйвер видеоадаптера, которые также могут быть уязвимы к атакам Spectre. После всех этих действий запустите ещё раз PowerShell, либо утилиту Specter Meltdown CPU Checker, чтобы проверить, работают ли исправления.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: