Оператор мобильной связи «Киевстар» оказался в центре очередной неприятной истории, касающейся вопросов безопасности. Уже хорошо известный нам по недавней истории про «$50 и просочившиеся в сеть по ошибке сотрудницы пароли ко всей инфраструктуре и сервисам «Киевстар» герой (пользователь «Хабрахабр» под ником Gorodnya) дал знать о себе новым постом.

Большая его часть посвящена разбору накопившихся вопросов по старому инциденту и внутренним разборкам между несколькими ключевыми лицами, причастными к скандалу. Мы не станем на этом останавливаться, кому интересно — в конце заметки есть ссылка на оригинальный пост. Мы же сразу перейдем к сути.

Оказывается, что вскоре после того инцидента «Киевстар» закрыл собственную программу вознаграждений за уязвимости, найденные в веб-сервисах и приложениях компании. Напомним, эта программа называлась Bug Bounty. Справедливости ради отметим, что на официальном сайте программы говорится, что на данный момент регистрация киберэкспертов приостановлена. При этом форма для обратной связи, через которую можно отправить сообщение об уязвимости работает. Но источник утверждает, что по факту программу не приостановили, а именно свернули.

«Если кому интересно, не так давно программа BugBounty Киевстара была закрыта полностью (не приватный режим, а именно закрыта), а сотрудник Soultan, который отвечал здесь на комментарии, не так давно ушёл из Киевстара» — пишет пользователь Gorodnya.

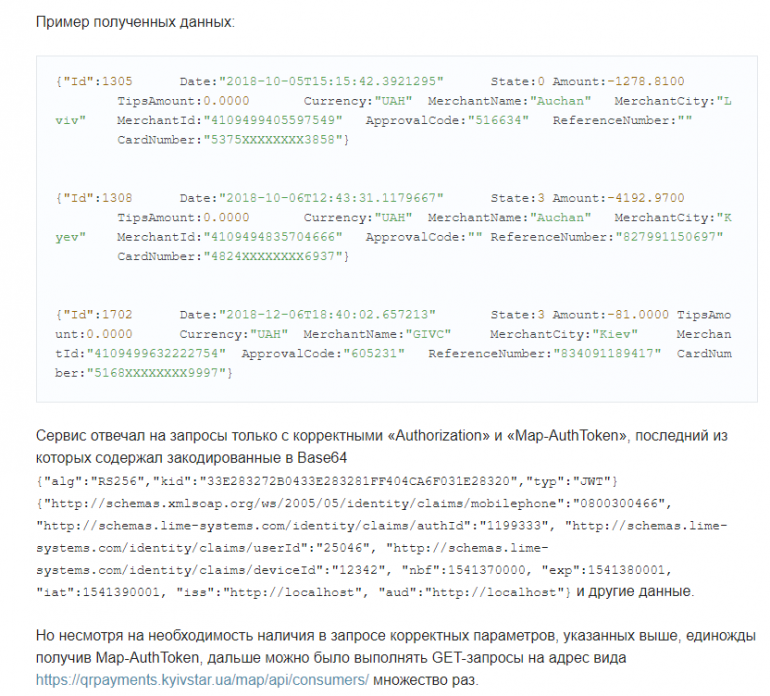

По словам Gorodnya, вскоре после той неприятной истории он обнаружил новую уязвимость в системе безопасности «Киевстара», позволяющую получать различную информацию о покупках, проходящих через сервисы компании по картам даже тех, кто не является их клиентом. Следует отметить, что «Киевстар» выступает как платежный провайдер в рамках сотрудничества с Visa QR Payments — mVisa — платежи посредством QR-кода обрабатываются через qrpayments.kyivstar.ua.

Тестировщик приводит список торговых точек, использующих платежный сервис «Киевстара»:

- Crema Caffe, Kyiv,

- Smachno, Kyiv,

- Third Floor Cafe, Kyiv — первые и чаще всего операции были именно здесь. По всей видимости, это кафе на 3-м этаже в офисе Киевстара, где и начали тестирование QR-оплат;

- Auchan, Kyev,

- Auchan, Lviv,

- Auchan, Dnipropetrovska — сеть гипермаркетов Ашан (Украина);

- mVisa merchant;

- GIVC, Kiev — ГИВЦ, Главный информационно-вычислительный центр, Киев. Здесь происходят начисления и расчёты за большинство коммунальных платежей жителей Киева;

- GERC, Odesa — ГЕРЦ, Городской единый расчётный центр, Одесса. Аналогично ГИВЦ выше, только охват ещё больше: сайт предназначен не только для населения Одессы, но и для таких городов, как: Киев, Белгород-Днестровский, Рени, Черноморск и Южный.

В целом сама по себе уязвимость, судя по описанию (выше), не кажется существенной. Собственно, сам автор пишет, что полученные данные некритичны. Он также отмечает, что с момента запуска сервиса, 16.04.2018, было осуществлено не так много операций (~2000 шт.). Но настораживает в этой истории другое.

Автор утверждает, что отправил три письма, где подробно описал уязвимость, по указанному на официальном сайте Bug Bounty адресу [email protected]:. Все они были отправлены в рабочие дни (17-го декабря, 20-го декабря и 27-го декабря). Пользователь отдельно отмечает, что отправлял письма с другого почтового адреса который не был указан в истории с утекшими паролями. Как сообщается, все письма были получены, но никакой обратной связи, даже автоматического ответа, не последовало. Сама уязвимость, какая бы оно не была, тоже остается открытой.

Тем временем, в сети появились слухи, что «Киевстар» готовится выйти на рынок онлайн-микрокредитования.

Источник: «Хабрахабр»