Несколько популярных мобильных менеджеров паролей ненамеренно раскрывают учетные данные пользователей из-за уязвимости в функции автозаполнения приложений Android.

По словам исследователей из Международного института информационных технологий в Хайдарабаде, которые выявили уязвимость и представили вое исследование на Black Hat Europe на этой неделе, атака AutoSpill может открыть сохраненные учетные данные пользователей с мобильных менеджеров паролей, обходя безопасный механизм автозаполнения Android.

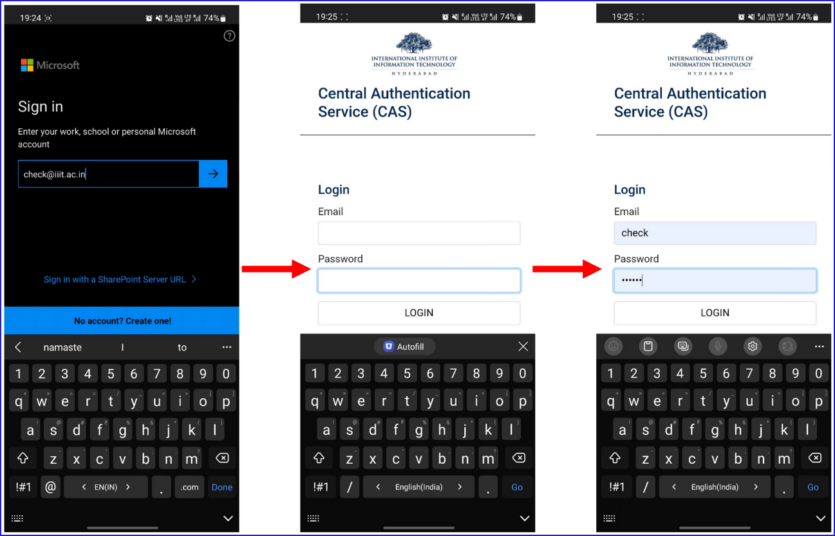

Когда приложение для Android загружает страницу входа в WebView Android WebView – это предварительно установленный системный компонент от Google, благодаря которому приложения для Android могут показывать веб-контент., менеджеры паролей могут дезориентироваться относительно того, куда они должны отправить информацию для входа, а затем раскрывать учетные данные в собственных полях базового приложения. Это объясняется тем, что WebView позволяет разработчикам отображать веб-содержимое в программе, не запуская веб-браузер, и генерирует запрос автозаполнения.

Android WebView – это предварительно установленный системный компонент от Google, благодаря которому приложения для Android могут показывать веб-контент., менеджеры паролей могут дезориентироваться относительно того, куда они должны отправить информацию для входа, а затем раскрывать учетные данные в собственных полях базового приложения. Это объясняется тем, что WebView позволяет разработчикам отображать веб-содержимое в программе, не запуская веб-браузер, и генерирует запрос автозаполнения.

«Представим, вы пытаетесь войти в свою любимую музыкальную программу на телефоне и используете опцию «войти через Google или Facebook». Приложение откроет страницу входа через WebView. Когда менеджер паролей вызывается для автоматического заполнения учетных данных, в идеале он должен автоматически заполнять только загруженную страницу Google или Facebook. Но мы обнаружили, что операция автозаполнения может случайно раскрыть аккаунт для базовой программы».

Исследователи говорят, что уязвимость несет «значительные» последствия:

«Даже без фишинга любое вредоносное приложение, которое просит вас войти через другой сайт, например Google или Facebook, может автоматически получить доступ к конфиденциальной информации».

Исследователи протестировали атаку AutoSpill с помощью некоторых из самых популярных менеджеров паролей, включая 1Password, LastPass, Keeper и Enpass, на новых и обновленных устройствах Android, и обнаружили, что большинство приложений были уязвимы к утечке учетных данных, даже если инъекцию JavaScript JavaScript-инъекция – это способ вставки кода на веб-страницу для изменения значений определенных атрибутов. был отключен.

JavaScript-инъекция – это способ вставки кода на веб-страницу для изменения значений определенных атрибутов. был отключен.

Исследователи предупредили об уязвимости Google и разработчиках менеджеров паролей. В 1Password сказали, что работают над исправлением проблемы, а в Keeper отметили, что знают о потенциальной уязвимости, но не уточнили – вносили ли исправления.

Google и Enpass пока не предоставили комментарии. Алекс Кокс, директор группы анализа угроз, смягчения и эскалации LastPass, сказал, что они еще до выводов исследователей добавили всплывающее окно с предупреждением об угрозе.

Источник: Bleeping Computer, TechCrunch