Кілька популярних мобільних менеджерів паролів ненавмисно розкривають облікові дані користувачів через вразливість у функції автозаповнення програм Android.

За словами дослідників з Міжнародного інституту інформаційних технологій у Гайдарабаді, які виявили вразливість і представили своє дослідження на Black Hat Europe цього тижня, атака AutoSpill може відкрити збережені облікові дані користувачів із мобільних менеджерів паролів, обходячи безпечний механізм автозаповнення Android.

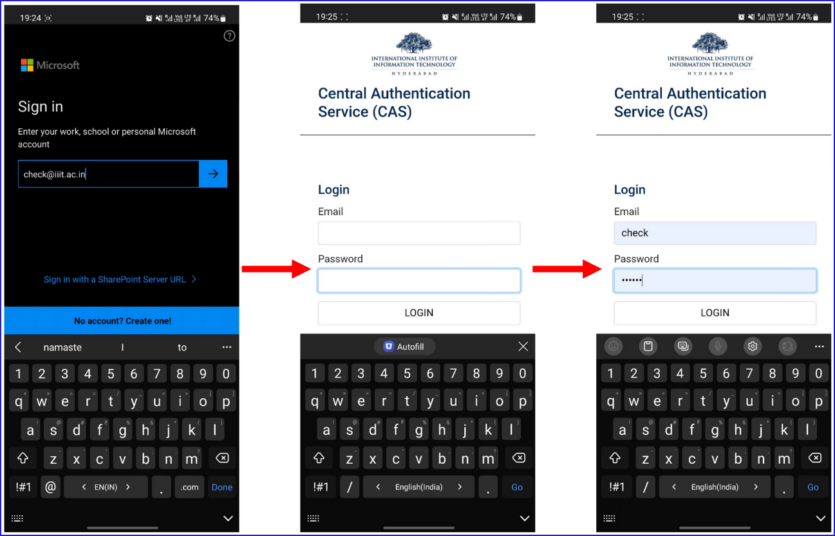

Коли програма для Android завантажує сторінку входу в WebView Android WebView – це попередньо встановлений системний компонент від Google, завдяки якому додатки для Android можуть показувати веб-контент., менеджери паролів можуть «дезорієнтуватися» щодо того, куди вони повинні націлити інформацію для входу, і натомість розкривати облікові дані у власних полях базового додатка. Це пояснюється тим, що WebView дозволяє розробникам відображати вебвміст у програмі, не запускаючи веббраузер, і генерує запит автозаповнення.

Android WebView – це попередньо встановлений системний компонент від Google, завдяки якому додатки для Android можуть показувати веб-контент., менеджери паролів можуть «дезорієнтуватися» щодо того, куди вони повинні націлити інформацію для входу, і натомість розкривати облікові дані у власних полях базового додатка. Це пояснюється тим, що WebView дозволяє розробникам відображати вебвміст у програмі, не запускаючи веббраузер, і генерує запит автозаповнення.

«Уявімо, ви намагаєтесь увійти у свою улюблену музичну програму на телефоні та використовуєте опцію «ввійти через Google або Facebook». Застосунок відкриє сторінку входу через WebView. Коли менеджер паролів викликається для автоматичного заповнення облікових даних, в ідеалі він повинен автоматично заповнювати лише сторінку Google або Facebook, яка була завантажена. Але ми виявили, що операція автозаповнення може випадково відкрити облікові дані для базової програми».

Дослідники кажуть, що вразливість несе «значні» наслідки:

«Навіть без фішингу будь-який шкідливий застосунок, який просить вас увійти через інший сайт, наприклад Google або Facebook, може автоматично отримати доступ до конфіденційної інформації».

Дослідники протестували атаку AutoSpill за допомогою деяких із найпопулярніших менеджерів паролів, включаючи 1Password, LastPass, Keeper і Enpass, на нових і оновлених пристроях Android, та виявили, що більшість програм були вразливі до витоку облікових даних, навіть якщо ін’єкцію JavaScript JavaScript-ін'єкція – це спосіб вставлення коду на веб-сторінку для зміни значень певних атрибутів. було вимкнено.

JavaScript-ін'єкція – це спосіб вставлення коду на веб-сторінку для зміни значень певних атрибутів. було вимкнено.

Дослідники попередили про вразливість Google і розробників менеджерів паролів. В 1Password сказали, що працюють над виправленням проблеми, а в Keeper зазначили, що знають про потенційну вразливість, але не уточнили чи вносили виправлення.

Google й Enpass поки не надали коментарів. Алекс Кокс, директор групи аналізу загроз, пом’якшення та ескалації LastPass, сказав, що вони ще до висновків дослідників додали спливаюче вікно з попередженням про загрозу.

Джерело: Bleeping Computer, TechCrunch

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: