Специалисты по вопросам компьютерной безопасности выявили червь, который способен поражать множество устройств, работающих под управлением Linux. Уязвимыми для него являются домашние роутеры, приставки, камеры систем наблюдения, ряд прочих потребительских устройств, имеющих подключение к сети интернет.

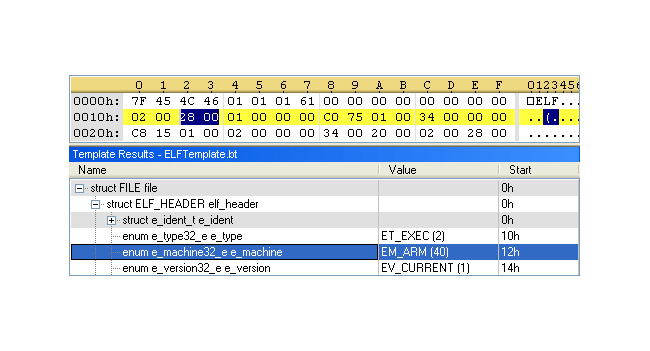

Червь Linux.Darlloz классифицируется как незначительная угроза. Это связано с тем, что он пока что может проникать лишь в устройства, использующие процессоры на базе архитектуры x86. Однако исследователь из компании Symantec Каору Хаяши (Kaoru Hayashi) полагает, что путем внедрения в червь незначительных модификаций можно значительно расширить перечень устройств, подверженных риску заражения. Пострадать могут решения базе чипов с архитектурами ARM, PPC, MIPS и MIPSEL.

Для заражения системы Linux.Darlloz использует достаточно старую уязвимость php-cgi (CVE-2012-1823). Она была исправлена еще в мае 2012 года. Однако в отличие от настольных компьютеров, ПО роутеров, приставок, камер и т.д. обновляется достаточно редко. Потому на многих старых устройствах обновления могут быть не установлены. Предварительно Linux.Darlloz случайным образом генерирует IP-адреса, получает доступ к специфическим адресам устройства, подбирая стандартные логины и пароли, и отправляет запросы HTTP POST для эксплуатации уязвимости. Если соответствующий патч на устройстве не был установлен, то осуществляется загрузка тела червя с удаленного сервера и начинается поиск новой цели для атаки.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: