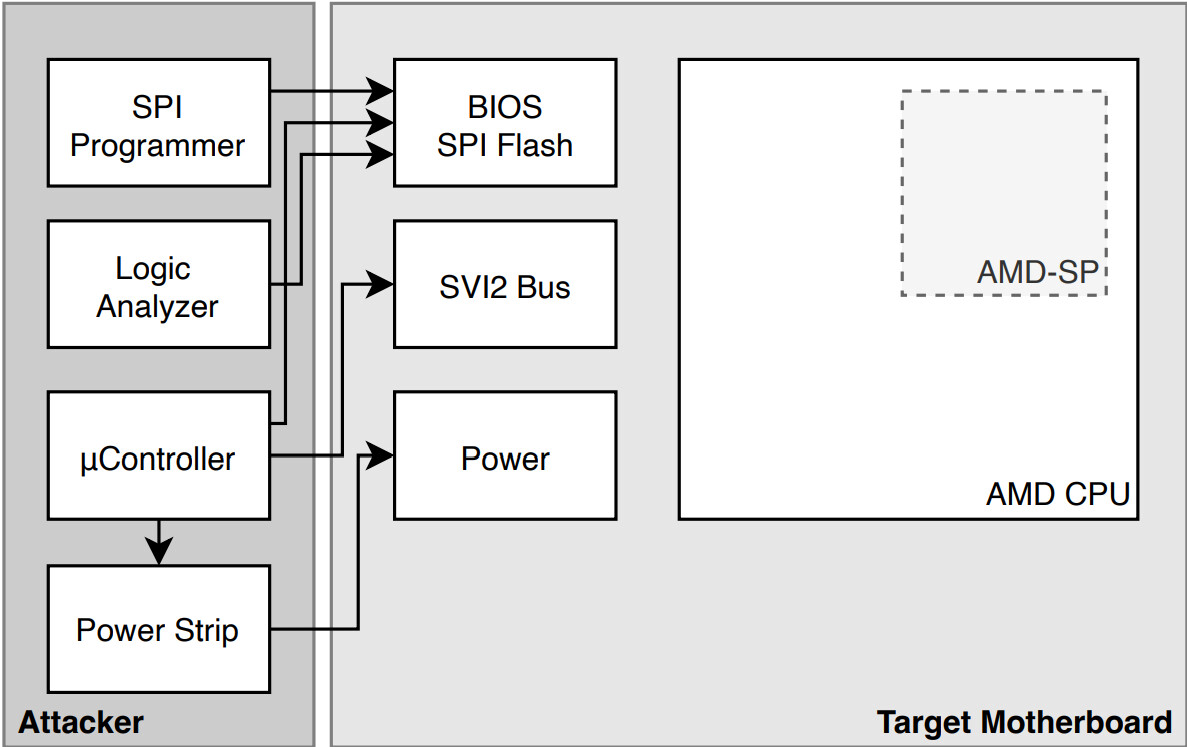

Исследователи Технического университета Берлина обнаружили новый эксплойт, нацеленный на процессоры AMD Zen 2 и Zen 3. Атака faulTPM против модуля TPM позволяет злоумышленнику извлечь уникальный секрет микросхемы, который затем используется для получения ключей хранения и целостности, защищающих энергонезависимые данные fTPM, хранящиеся в микросхеме BIOS.

Атака состоит из этапа ручного подбора и поиска окончательного параметра задержки методом брутфорса. Первый шаг требует около 30 минут ручной работы, но потенциально его можно автоматизировать. После этого злоумышленник может извлечь любые зашифрованные данные, хранящийся или скрытый с помощью fTPM, независимо от механизмов аутентификации. Сюда входят и данные программ, использующих TPM, таких, как BitLocker.

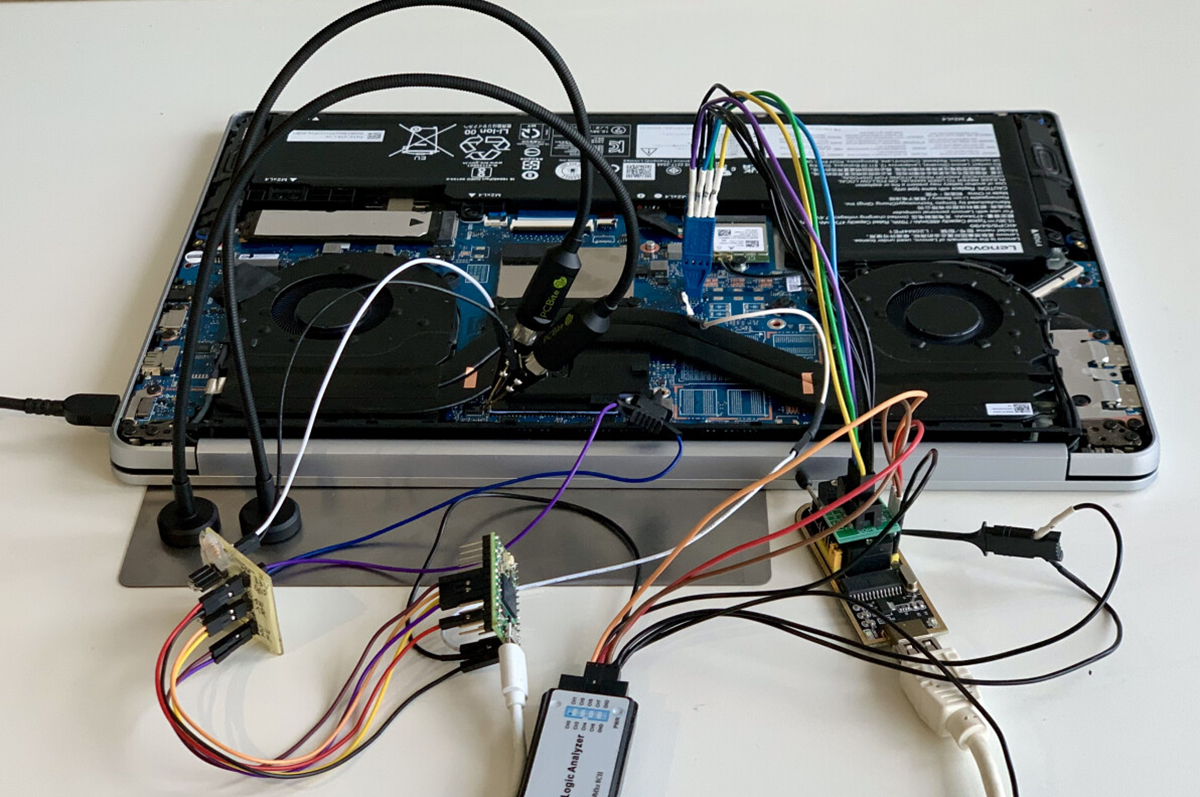

Для атаки требуется несколько часов физического доступа к процессору и специального оборудования, поэтому серьезных ее последствий не ожидается. На фото представлен аппаратный комплект для ее реализации стоимостью $200:

AMD уже отреагировала на статью немецких исследователей:

«AMD известно об исследовании, посвященном атаке на наш модуль доверенной платформы встроенного ПО, который, по-видимому, использует связанные уязвимости, ранее обсуждавшиеся на ACM CCS 2021.… В отношении этого документа мы работаем над пониманием потенциальных новых угроз и будем информировать наших клиентов и конечных пользователей по мере необходимости.»

Исследователи указали на уязвимость Zen 2 и Zen 3, не упоминая Zen 4. Код эксплойта доступен на GitHub.

На AMD хотят подать в суд из-за сокрытия информации о подверженности её чипов уязвимости Spectre 2

Источник: TechPowerUp

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: