Дослідники дізналися, що популярні менеджери паролів можуть бачити або навіть викрадати вміст сховищ за певних умов. Вони перевірили кілька великих сервісів і дійшли висновку, що обіцянки про “нульове розкриття інформації” не завжди працюють так, як треба.

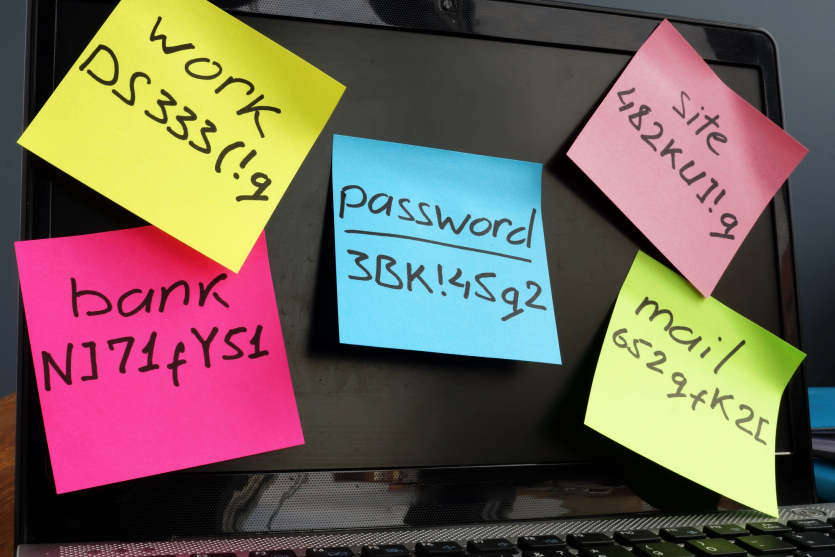

Менеджери паролів давно стали масовим інструментом безпеки. Десятки мільйонів людей зберігають там не лише паролі, а й фінансові дані, криптогаманці та картки. Більшість сервісів запевняє, що навіть якщо їхні сервери зламають, дані у сховищах залишаться недоступними. Наприклад, у Bitwarden кажуть, що “навіть команда Bitwarden не може прочитати ваші дані”. У Dashlane підкреслюють, що без головного пароля “зловмисники не зможуть вкрасти інформацію, навіть якщо сервери скомпрометовані”. А LastPass заявляє, що доступ до сховища має лише сам користувач

Але дослідження показало іншу картину. Ситуація змінюється не на користь юзера, особливо коли ввімкнені функції відновлення доступу чи спільного користування. Дослідники з ETH Zurich та USI Lugano з’ясували, що зламаний або контрольований хакером сервер може отримати доступ до даних, а інколи й до всього сховища. Вони також описали приклади атак.

“Вразливості, які ми описуємо, численні, але більшість із них не є справді серйозними з технічного погляду”, — написали дослідники.

Конкретні менеджери паролів — які проблеми найчастіше зустрічалися

У багатьох атаках все зводиться до того, що сервер підміняє ключі чи налаштування, які отримує клієнт. Якщо сервер контролює хакер, він може підсунути свої ключі й отримати доступ до зашифрованих даних. Найнебезпечніші сценарії дозволяють не лише читати, а й змінювати сховище в Bitwarden і LastPass. Часто це пов’язано з механізмами відновлення акаунта, які використовують, коли користувач забув пароль.

Є окремий сценарій, коли нового користувача запрошують у родину чи організацію. ПідПід час реєстрації клієнт отримує ключі від сервера й використовує їх, щоб зашифрувати дані для відновлення доступу. Якщо хакер підмінить відкритий ключ групи своїм, він зможе розшифрувати ці дані й відновити акаунт від імені жертви. Після прийняття запрошення хакер отримує повний контроль над сховищем користувача.

Атака часто спрацьовує, коли ввімкнене автоматичне відновлення доступу. Проблема в тому, що система не перевіряє, чи справді цей режим дозволений — тож хакер може нав’язати автоматичне відновлення навіть тоді, коли адміністратор обрав ручне. А отримавши ключ групи, зловмисник може проникати й у інші групи, де є спільні користувачі.

Ще одна атака стосується оновлення ключів доступу, яке радять робити при підозрі на злам пароля. Коли клієнт синхронізується із сервером, він отримує відкритий ключ організації. Якщо хакер підмінить його своїм, то зможе розшифрувати новий ключ користувача й отримати доступ до даних. Сервіс LastPass мав схожу проблему. Уявіть сценарій, де суперадміністратор скидає ключ учасника, клієнт отримує список ключів адміністраторів і шифрує ними новий ключ. Якщо вони не перевіряються, їх можна підмінити. Атака працює через браузерне розширення й відкриває шлях до крадіжки даних.

Ще чимало атаки пов’язані зі спільними записами. Коли користувач ділиться ним, створюються нові ключі для доступу. Якщо сервер підміняє ці ключі, він може читати і змінювати всі спільні записи. Подібні сценарії можливі в Bitwarden, Dashlane і LastPass.

Що ще може стати причиною викрадення даних?

Окрема проблема — підтримка старих версій клієнтів. Щоб користувачі не втратили доступ до сховищ, сервіси зберігають сумісність із менш захищеними схемами шифрування. Це дозволяє зловмиснику примусово знизити рівень захисту і скористатися слабшими алгоритмами, наприклад CBC, який вразливий до відомих атак.

Крім того, сервер здатний різко зменшити кількість циклів перевірки пароля. Замість стандартних 600 000 ітерацій він може встановити лише 2, що прискорює злам хеша приблизно у 300 тис. разів. Однак клієнти довіряють цій процедурі і не перевіряють нюанси.

Є ще один сценарій, пов’язаний із тим, як працюють сховища. Менеджери паролів часто шифрують не все одразу, а окремі записи чи навіть поля. Це дозволяє, наприклад, замість URL сайту можна вставити зашифрований пароль. Клієнт розшифрує його і відправить на сервер, думаючи, що це URL для іконки. У результаті пароль непомітно опиняється на сервері.

Який висновок дослідження?

З одного боку дослідники погодилися, що повністю контролювати сервер складно. Однак вважають такий сценарій реалістичним огляду на атаки на ланцюги постачання, фішинг чи дії державних хакерів.

Компанії відповіли, що описана загроза занадто перебільшена й виходить із припущення, що сервер повністю працює проти користувача. Вони заявляють, що регулярно проводять перевірки безпеки, тестування на проникнення та мають програми винагород за знайдені баги. У 1Password, наприклад, сказали, що не побачили нових способів атак, не описаних в їхній документації. Хоча одночасно визнали: якщо сервер буде зламаний, він теоретично може підміняти відкриті ключі й отримувати ключі для шифрування сховищ

У підсумку дослідники не заперечують зручність використання таких сервісів або закликають перестати ними користуватися. Однак сам термін “нульове розкриття інформації” більше схожий на рекламу. Головний автор роботи наостанок додав, що різні компанії вкладають у цей термін різний зміст, тому його складно сприймати як чітку гарантію безпеки.

1Password оптимізує видачу паролів залежно від геолокації користувача

Джерело: ARS Technica

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: