22 травня хакери знайшли вразливість в бізнес-логіці смартконтракту протоколу Cetus, спрямованого на пули CLMM Модель маркет-мейкера концентрованої ліквідності підвищує ефективність використання капіталу в рамках пулу ліквідності, мінімізуючи прослизання. Це дозволяє ефективніше використовувати капітал, оскільки ліквідність зосереджується там, де відбувається найбільше торгів.. Cetus являє собою найбільшу децентралізовану біржу (DEX) на блокчейні Sui та найбільшим агрегатором ліквідності мережі

Модель маркет-мейкера концентрованої ліквідності підвищує ефективність використання капіталу в рамках пулу ліквідності, мінімізуючи прослизання. Це дозволяє ефективніше використовувати капітал, оскільки ліквідність зосереджується там, де відбувається найбільше торгів.. Cetus являє собою найбільшу децентралізовану біржу (DEX) на блокчейні Sui та найбільшим агрегатором ліквідності мережі Це програмне забезпечення, яке збирає ринкові заявки з різних платформ в один потік і направляє його постачальникам ліквідності, де проходить зіставлення, і якщо заявлена ціна продавця і покупця збігаються, то угода виконується.. Через знайдений баг кіберзловмисникам вдалось витягти з Cetus Protocol $223 млн. Це призвело до тяжких наслідків: пули ліквідності виявились майже пустими, торги зупинились, токени на блокчейні Sui почали втрачати ціну, стейблкоїн USDC втратив прив’язку до долара. Вартість токена мережі Sui та пов’язаних монет продовжує падати. Що чекає мережу далі: забуття чи її ще можливо врятувати відновлення?

Це програмне забезпечення, яке збирає ринкові заявки з різних платформ в один потік і направляє його постачальникам ліквідності, де проходить зіставлення, і якщо заявлена ціна продавця і покупця збігаються, то угода виконується.. Через знайдений баг кіберзловмисникам вдалось витягти з Cetus Protocol $223 млн. Це призвело до тяжких наслідків: пули ліквідності виявились майже пустими, торги зупинились, токени на блокчейні Sui почали втрачати ціну, стейблкоїн USDC втратив прив’язку до долара. Вартість токена мережі Sui та пов’язаних монет продовжує падати. Що чекає мережу далі: забуття чи її ще можливо врятувати відновлення?

Хронологія злому Cetus Protocol

- 10:30:50 UTC – експлойт механізму ціноутворення почався через аномальні транзакції. Нападники використали критичну вразливість переповнення в логіці автоматизованого маркет-мейкера Cetus. Це дозволило зловмисникам маніпулювати розрахунками ліквідності та вивести значні кошти з пулів ліквідності платформи.

- 10:40:00 UTC – аномалія виявлена в поведінці пулу системами моніторингу.

- 10:53:00 UTC – джерело атаки визначено командою Cetus та передано членам екосистеми Sui.

- 10:57:47 UTC – основні пули CLMM були відключені для запобігання подальшим втратам.

- 11:20:00 UTC – всі відповідні смартконтракти глобально відключені.

- 12:50:00 UTC – валідатори Sui почали голосувати за відмову в обслуговуванні транзакцій, підписаних адресами зловмисника, і після того, як кількість голосів перевищила 33%, валідатори фактично заморозили ці адреси. Таким чином, $174 млн з $223 млн хакерам не дістались.

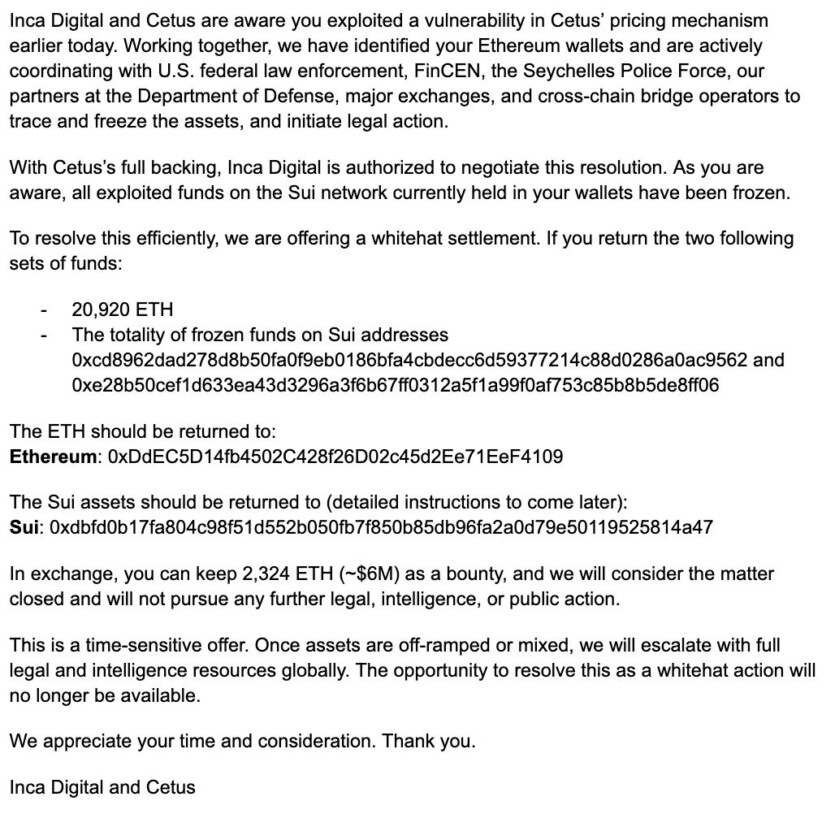

- 18:04:07 UTC – повідомлення для переговорів в мережі надіслано зловмиснику. За повернення вкладених коштів хакерам запропонували $6 млн.

- 18:15:28 UTC – вразливий контракт виправлено та оновлено (але ще не перезапущено).

Як це відбувалось

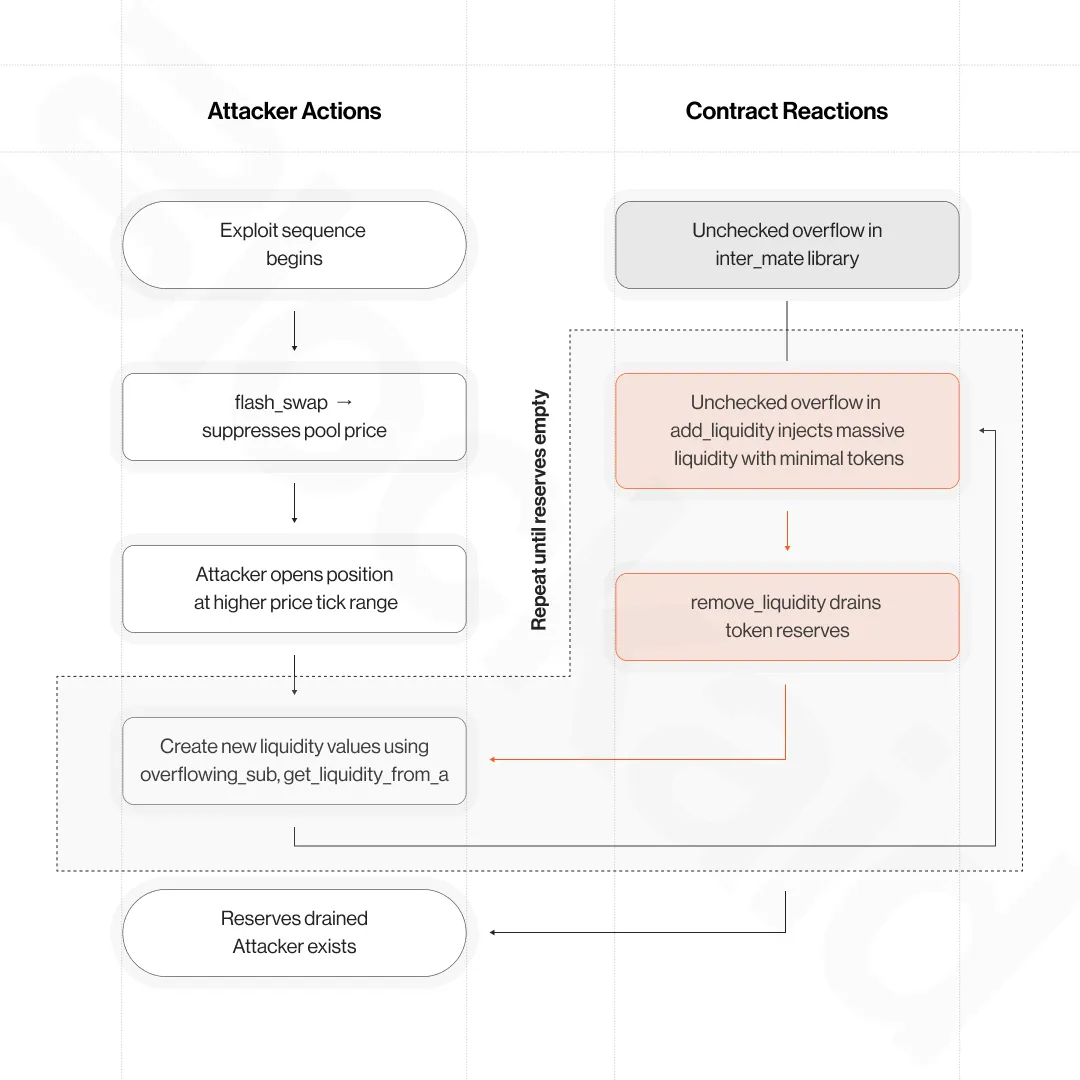

Зловмисник використав вразливість в контракті CLMM, що виникла через недолік в бібліотеці з відкритим кодом inter_mate, яка використовувалась у смартконтрактах Cetus. Ось як відбувся експлойт:

-

Зловмисник скористався функцією миттєвого обміну (flash_swap), щоб тимчасово знизити ціни в пулах ліквідності. Це дозволило йому створити вигідні умови для подальших дій.

-

Потім хакер відкрив позиції в діапазоні, де ціни були вищими, що дозволило йому отримати перевагу при додаванні ліквідності.

-

У функції add_liquidity була відсутня належна перевірка переповнення чисел. Зловмисник використав це, щоб внести штучно завищену кількість ліквідності, але фактично не надаючи реальну кількість токенів.

-

Завдяки фальшивій ліквідності зловмисник зміг багаторазово виводити ліквідність, отримуючи реальні токени з пулів.

-

Зловмисник повторював ці дії, використовуючи некоректні обчислення в інших функціях (overflowing_sub, get_liquidity_from_a). Шляхом такої підміни він й назбирав мільйони доларів.

Використовуючи недоліки автоматичних обчислень, зловмисник переповнив обчислення того, скільки потрібно було заплатити для додавання ліквідності до різних пулів. Це дозволило йому платити за значно зниженою ставкою, а ліквідувати — за оригінальною ставкою.

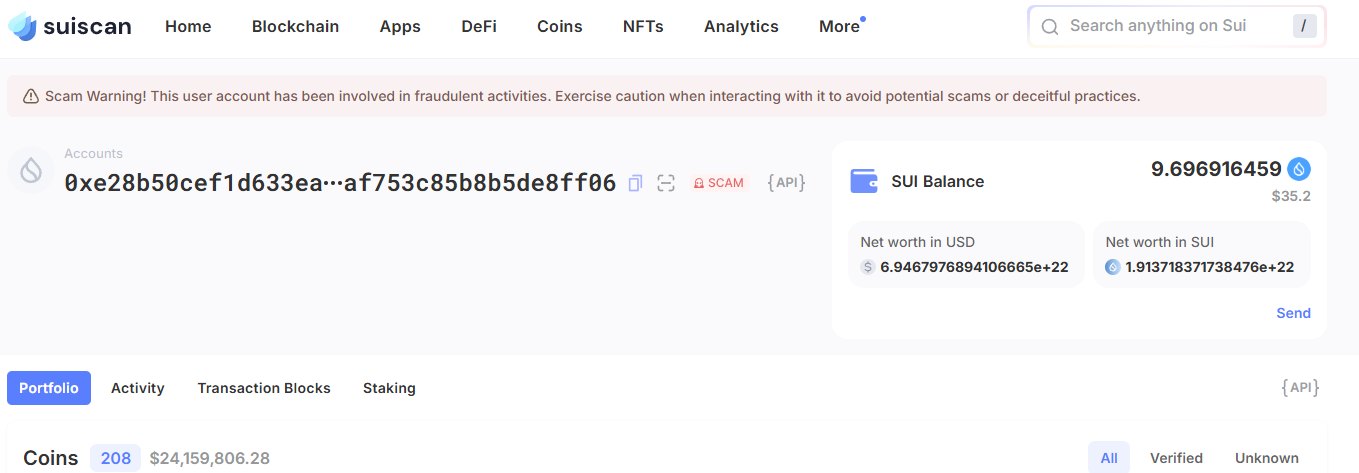

На разі на одному з Sui-рахунків хакера залишається 208 різних монет на суму близько $24 млн. На іншому — ще 6 токенів на суму $87 млн. Активність відсутня (адреси заморожені).

Решту вкрадених активів хакер конвертував в ETH, наразі токени зберігаються у двох гаманцях Ethereum: на одному $54,4 млн, на іншому — $8,8 млн.

Що з коштами постраждалих?

Cetus співпрацює з командою безпеки Sui та кількома партнерами з аудиту для повторного перегляду оновлених контрактів та проведення всебічного аудиту. Лише після повної валідації почнеться поступова реактивація пулів CLMM та сервісів. Також команда запропонувала план повернення заморожених активів. На рівні керівництва спільноти протоколу проведуть голосування за оновлення. Якщо його схвалять, це дозволить повернути заморожені активи з гаманців зловмисників без їхнього підпису. Відновлені кошти будуть захищені в гаманці з мультипідписом, який спільно контролюватимуть Cetus, OtterSec і Sui Foundation.

Голосування розпочалося 27 травня і триватиме до 3 червня. Для того, щоб воно було успішним, необхідна участь понад 50% від загальної кількості токенів, і щоб його схвалила більшість.

Фонд Sui Foundation надав Cetus забезпечену позику, щоб на 100% компенсувати збитки користувачам. Також Sui Foundation виділив $10 млн на безпеку екосистеми, аудит фінансування, винагороди за виправлення помилок і офіційні інструменти перевірки для запобігання майбутнім зловживанням.

Крім того, попри інцидент, цього тижня всі нагороди xCETUS нараховані та розподілені, оскільки були зареєстровані до зупинки пулів. Проте наступного тижня виплата нагород xCETUS буде тимчасово призупинена через зупинку CLMM-пулів. xCETUS — це спеціальний токен, який користувачі отримують шляхом стейкінгу основного токена CETUS на платформі Cetus Protocol. Він виконує роль токена управління та винагороди.

Що далі?

Постраждалим залишилось дочекатись червня та результатів голосування. Команда Cetus обіцяла посилити безпеку та покращити контроль ризиків:

- використовувати інструменти, такі як Blockaid, для моніторингу в реальному часі та виявлення та реагування на загрози та вразливості.

- Поліпшити конфігурації для управління ризиками та контрольованого обмеження швидкості потоків активів.

- Вихідний код смартконтрактів з вищим покриттям тестами.

- Публічне звітування метрик покриття коду.

- Аудити перед загальними релізами, після великих змін коду та при досягненні ключових віх TVL

Показує, скільки загалом криптовалют заблоковано у смартконтрактах того чи іншого DeFi-проєкту. .

Показує, скільки загалом криптовалют заблоковано у смартконтрактах того чи іншого DeFi-проєкту. . - Покращену програму винагород за виявлення помилок білим хакерам.

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: