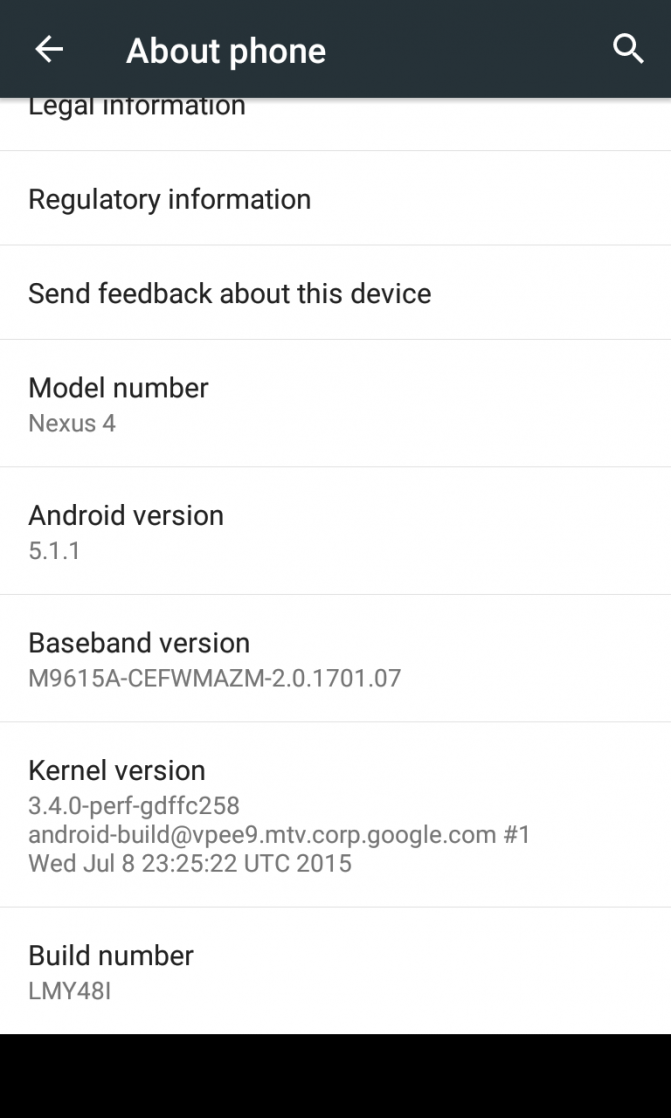

На сайте Техасского университета в Остине на днях была опубликована интересная статья, в которой описана опасная уязвимость в мобильной операционной системе Android 5.x <= 5.1.1 (до появления сборки LMY48M). Она позволяет злоумышленнику спровоцировать сбой в работе экрана блокировки путем ввода произвольного пароля огромной длины и получить полный контроль над заблокированным устройством даже при включенной функции шифрования.

Статья с пошаговым описанием всех необходимых действий для взлома уязвимого Android-устройства содержит много скриншотов и даже видеоролик длительностью около 9 минут. Последнее означает, что осведомленному злоумышленнику для взлома хватит менее 10 минут, разумеется, при условии физического доступа к аппарату, на котором используется именно парольная защита.

Что же касается необходимой последовательности действий для успешного взлома устройства, она следующая:

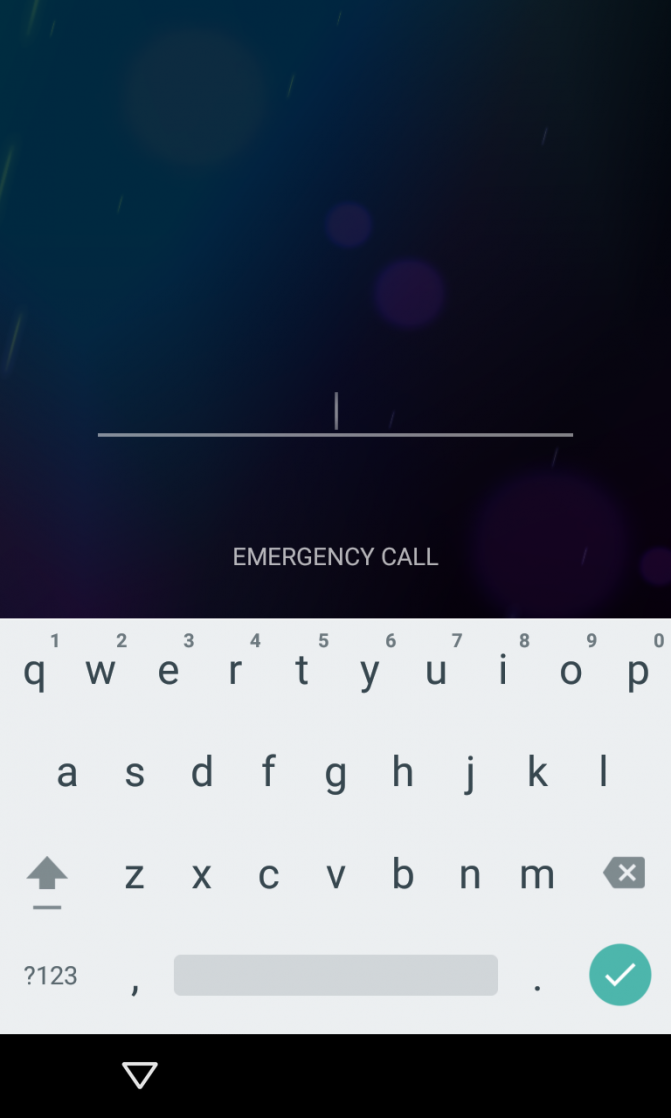

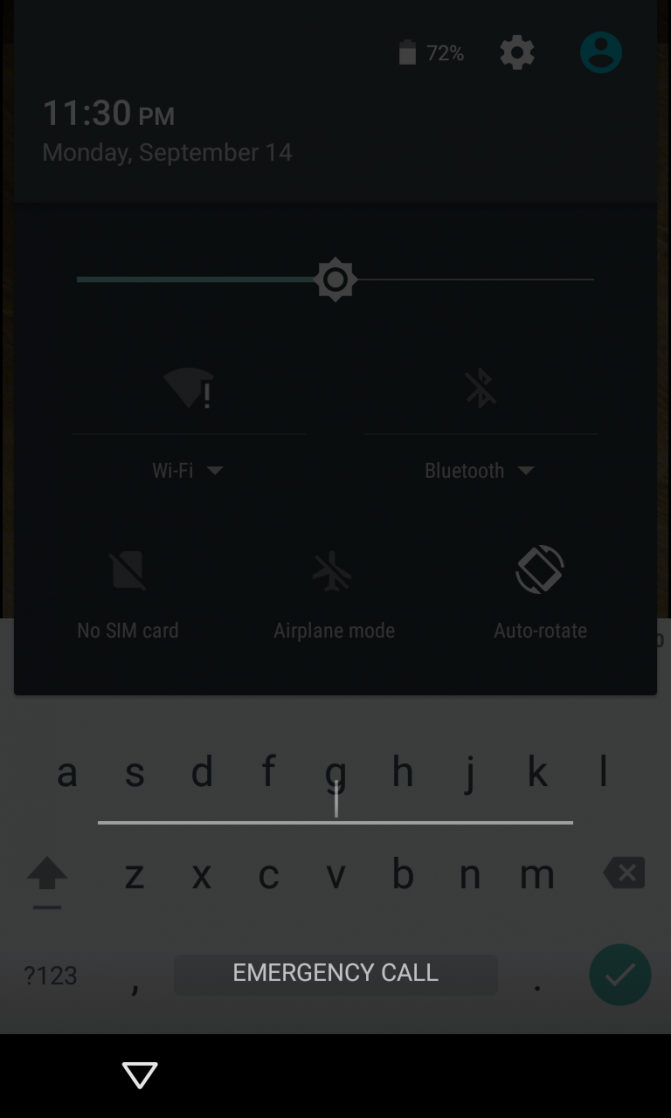

- вызов экрана экстренного вызова с экрана блокировки;

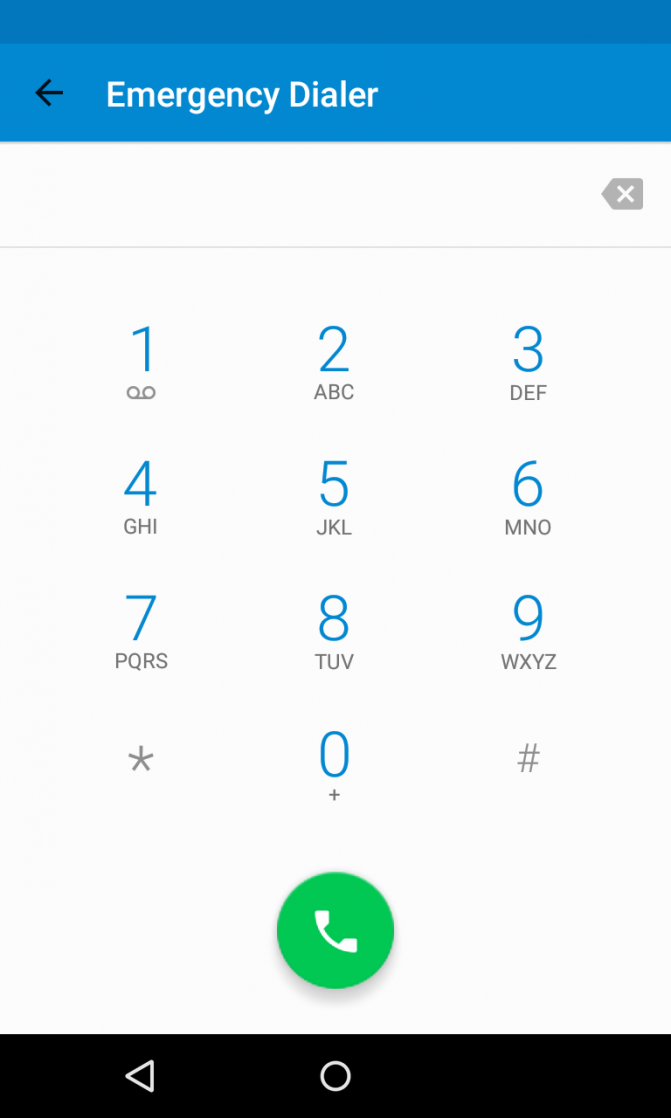

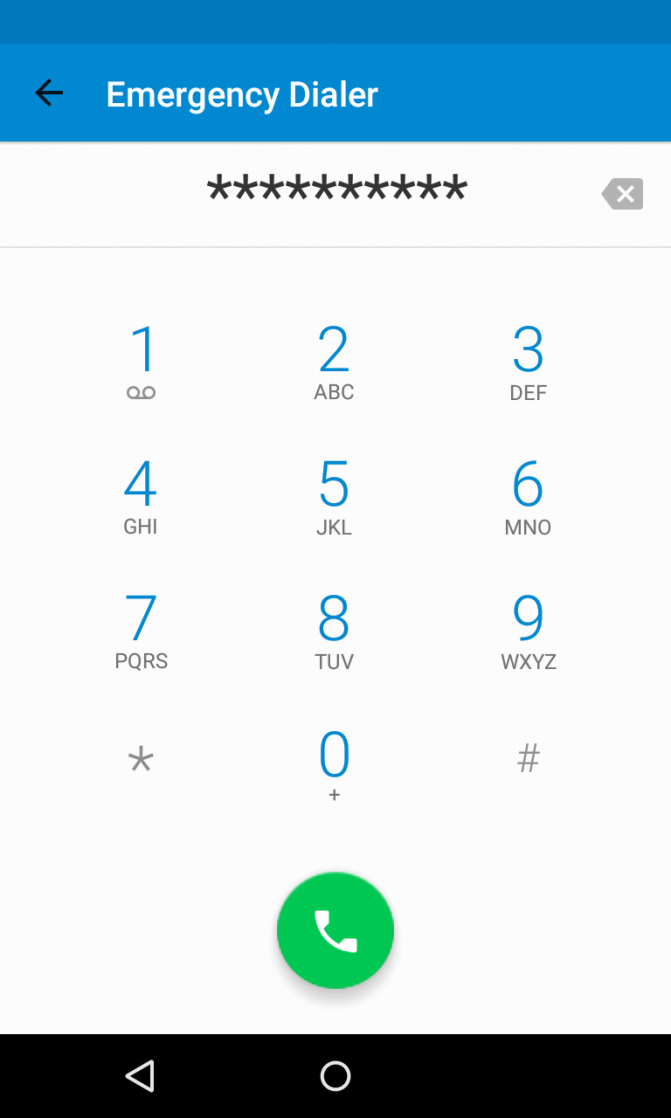

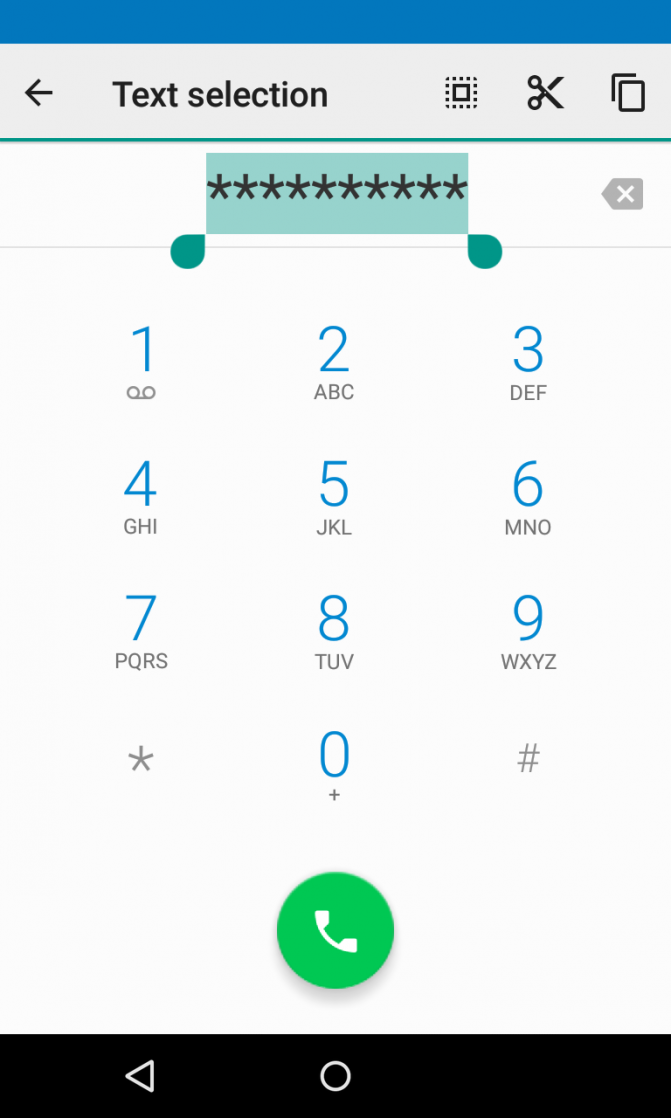

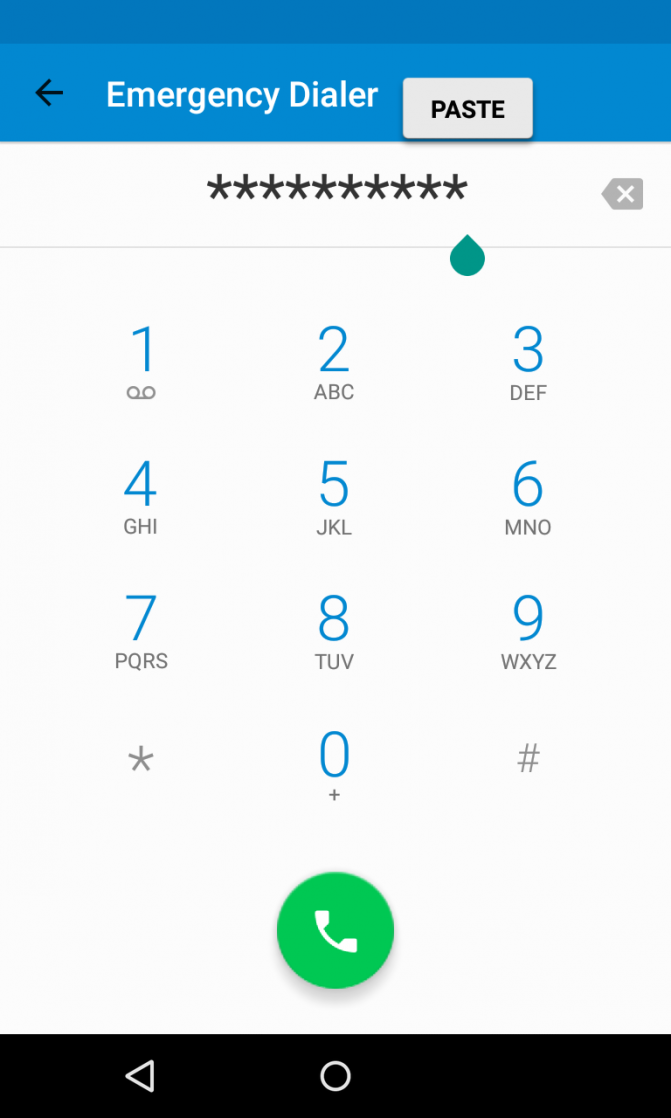

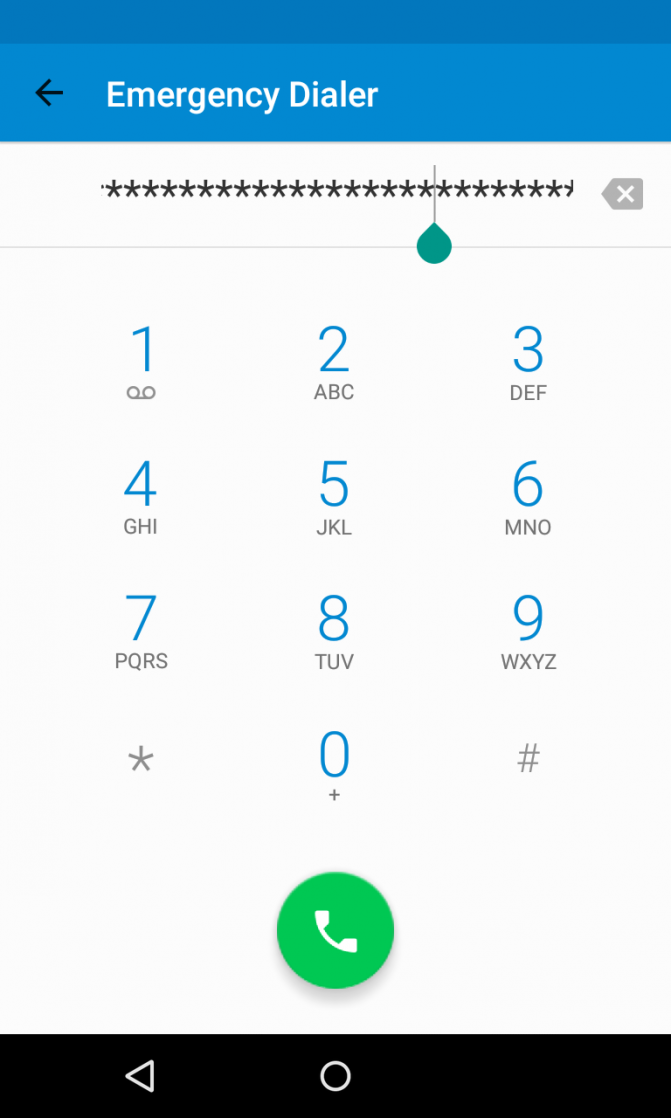

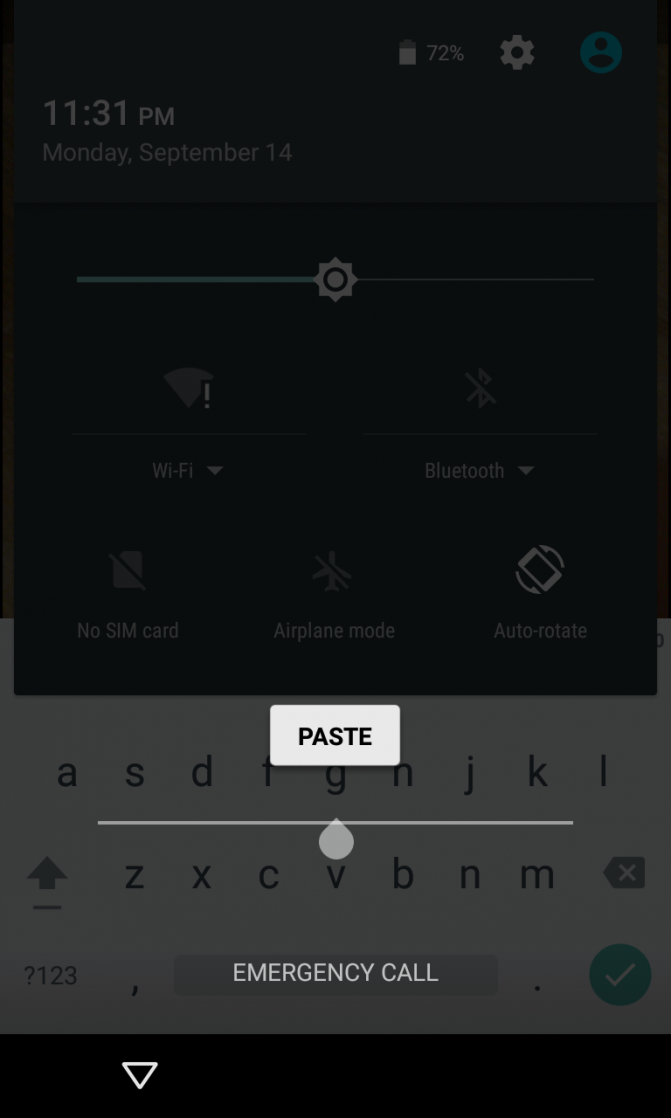

- ввод нескольких символов (в конкретном случае использовались 10 звездочек) с последующим многократным повторением операций выделения, копирования и вставки до отказа поля с вводом пароля. Обычно спустя 11 удвоений количества символов выделить поле не удается;

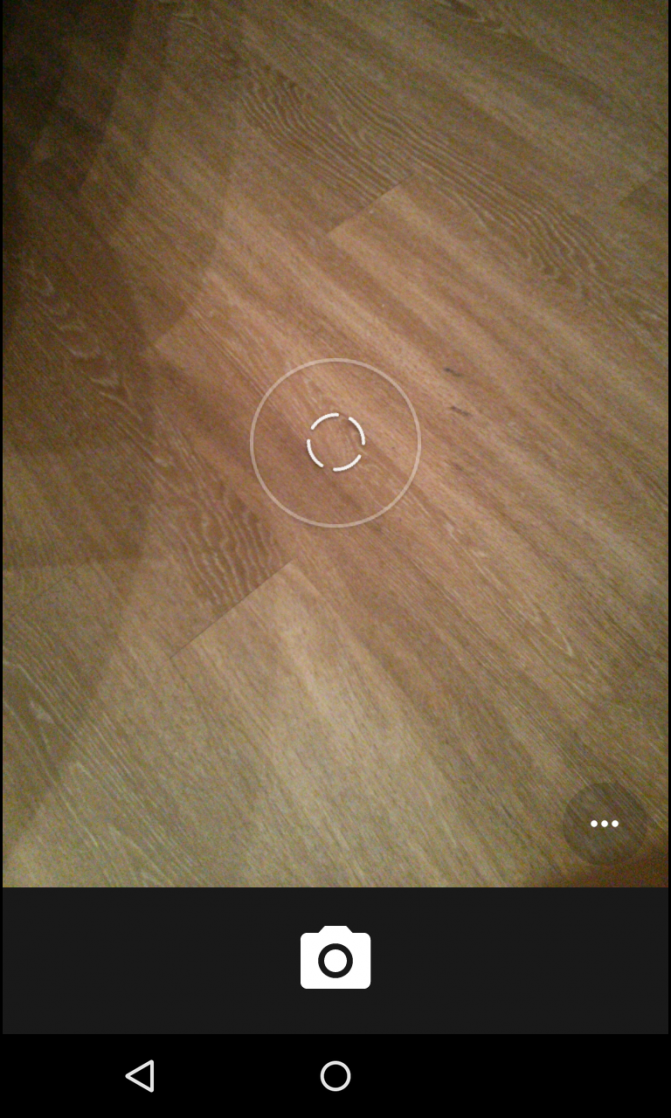

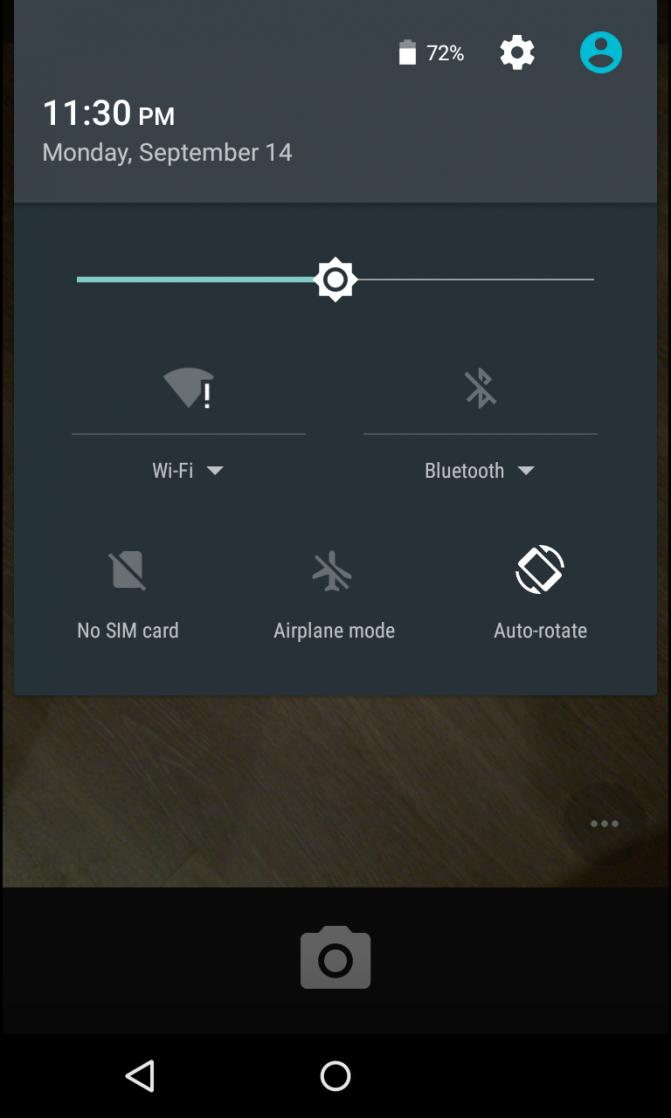

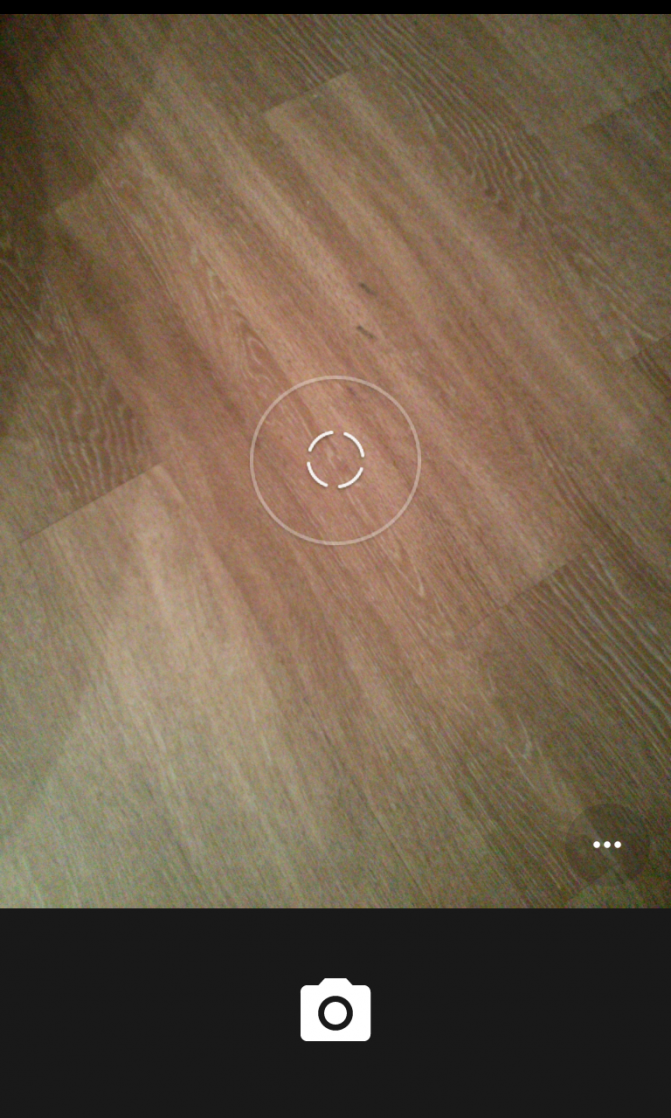

- возвращение к экрану блокировки и запуск приложения «Камера». Вход в «Настройки» через панель уведомлений;

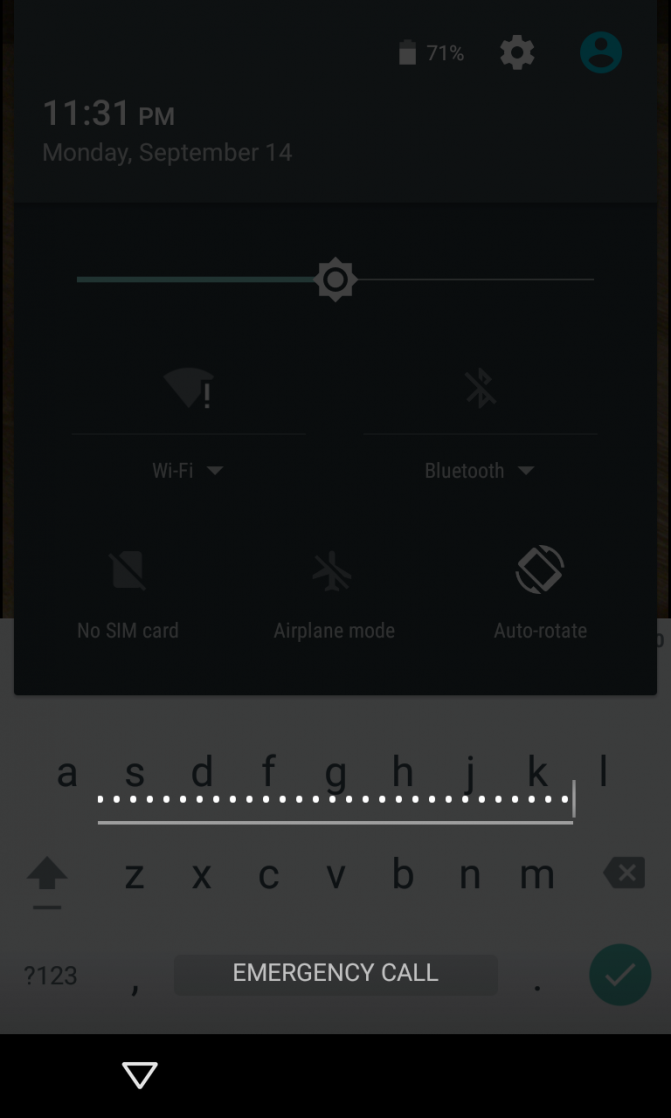

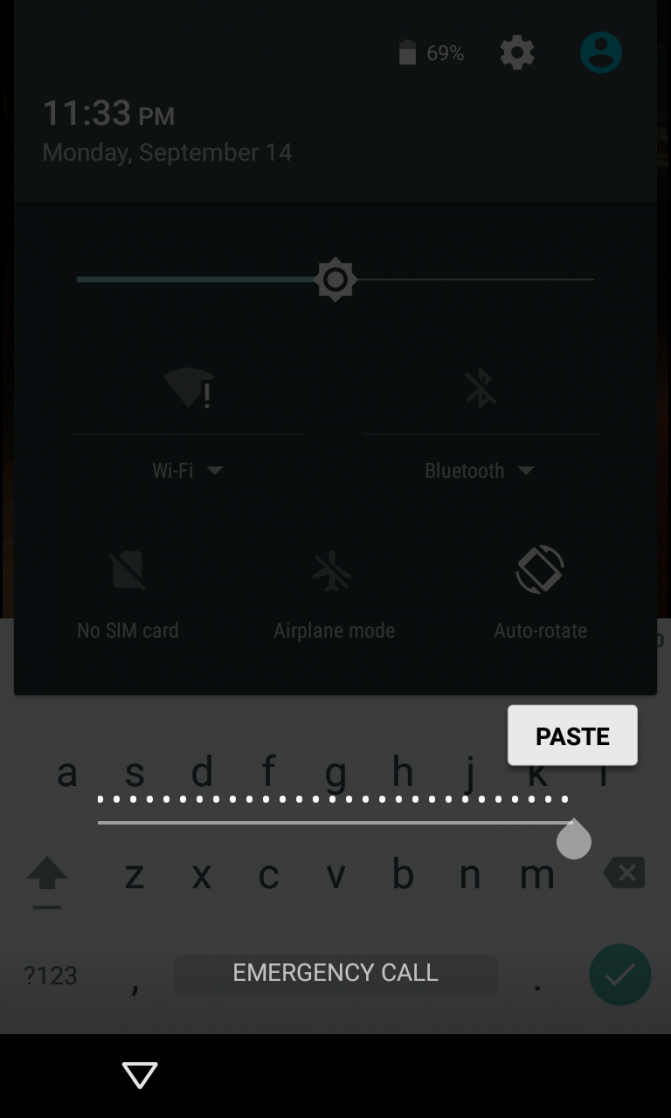

- длительное нажатие по полю ввода пароля, чтобы вставить в него ранее набранную последовательность. Затем нужно повторять второй шаг с повторением операций копирования и вставки символов до тех пор, пока это будет возможным. Автор рекомендует держать курсор в конце поля ввода, поскольку процесс вставки может осложняться по мере возрастания числа символов. В определенный момент в работе графического интерфейса происходит сбой, экранные кнопки навигации исчезают, а камера переходит в полноэкранный режим;

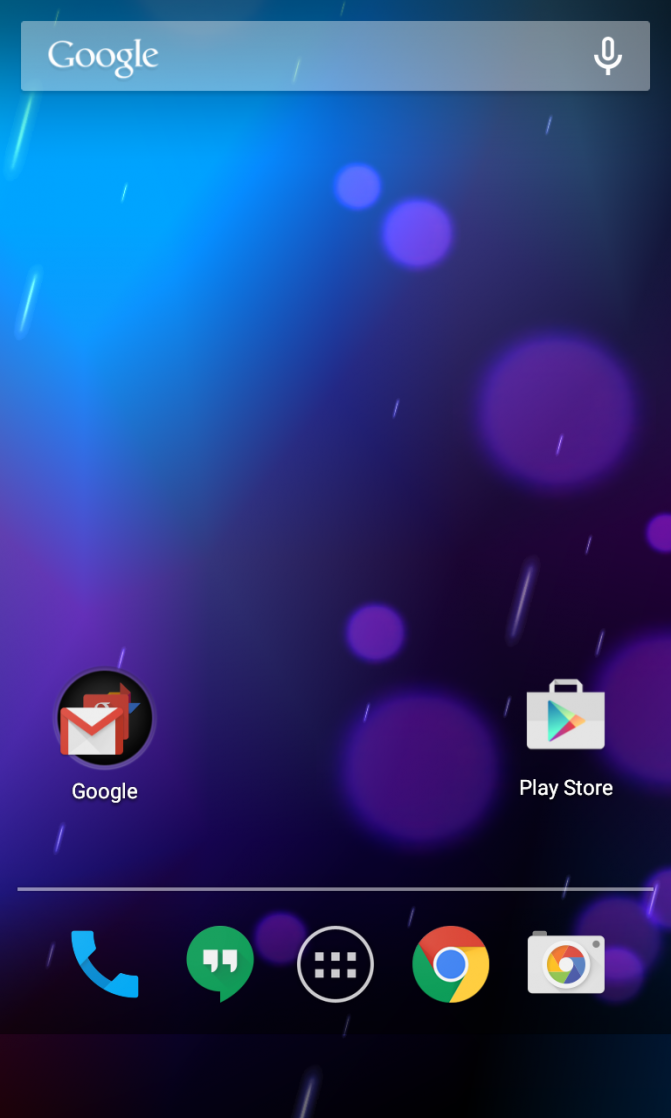

- спустя некоторое время аналогичная неприятность произойдет и в работе приложения «Камера», после чего будет запущен стартовый экран системы Android. Здесь возможны два варианта: в результате сбоя открывается либо полноценный стартовый экран, либо частично отрисованный стартовый экран.

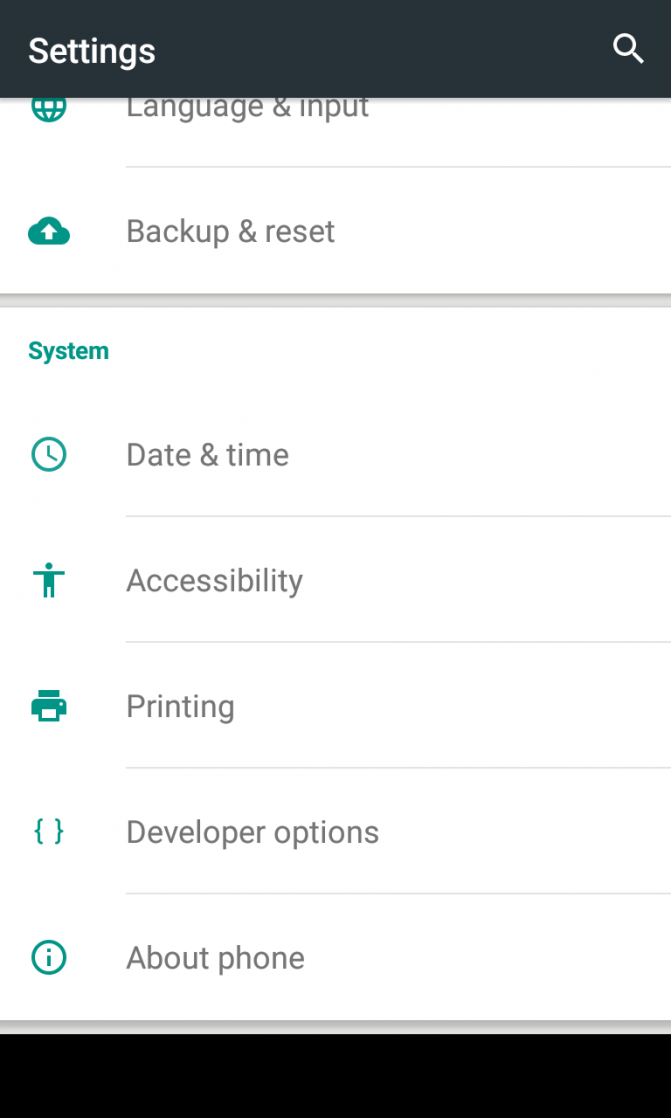

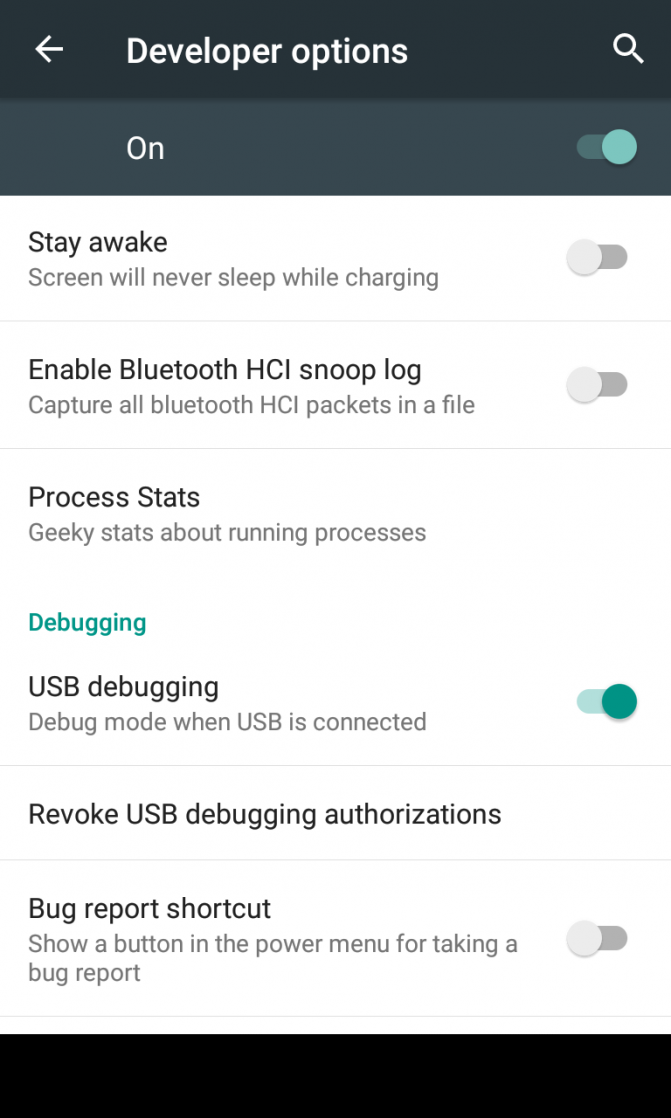

После обхода экрана блокировки можно без проблем получить доступ к настройкам устройства и включить отладку по USB.

Уязвимость была обнаружена еще несколько месяцев назад. Команда разработчиков Google узнала о ее существовании 25 июня. Уже 1 июля проблеме был присвоен низкий уровень важности, через две недели он был повышен до среднего. 9 сентября вышла сборка Android 5.1.1 LMY48M, в которой эта уязвимость устранена.

Данную уязвимость можно успешно использовать для получения доступа к личной информации владельца украденного смартфона. Но, опять-таки, важный момент: данной «хвори» подвержены только смартфоны под управлением Android версии от 5.х и до 5.1.1 (LMY48M). То есть, владельцы аппаратов с Android 4.4 KitKat и более старых версий могут спать спокойно, пока. И хотя, это хорошая новость, в ином случае уязвимых Android-устройств было бы в десятки раз больше, еще предстоит увидеть насколько расторопны будут аппаратные партнеры Google в вопросе выпуска соответствующих обновлений для нуждающихся моделей смартфонов.

Источник: Техасский университет в Остине и geektimes

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: