22 мая хакеры нашли уязвимость в бизнес-логике смартконтракта протокола Cetus, направленного на пулы CLMM Модель маркет-мейкера концентрированной ликвидности повышает эффективность использования капитала в рамках пула ликвидности, минимизируя проскальзывание. Это позволяет эффективнее использовать капитал, поскольку ликвидность сосредотачивается там, где происходит больше всего торгов.]. Cetus представляет собой крупнейшую децентрализованную биржу (DEX) на блокчейне Sui и крупнейшим агрегатором ликвидности сети

Модель маркет-мейкера концентрированной ликвидности повышает эффективность использования капитала в рамках пула ликвидности, минимизируя проскальзывание. Это позволяет эффективнее использовать капитал, поскольку ликвидность сосредотачивается там, где происходит больше всего торгов.]. Cetus представляет собой крупнейшую децентрализованную биржу (DEX) на блокчейне Sui и крупнейшим агрегатором ликвидности сети Это программное обеспечение, которое собирает рыночные заявки с различных платформ в один поток и направляет его поставщикам ликвидности, где проходит сопоставление, и если заявленная цена продавца и покупателя совпадают, то сделка выполняется.. Из-за найденного бага киберзлоумышленникам удалось извлечь из Cetus Protocol $223 млн. Это привело к тяжелым последствиям: пулы ликвидности оказались почти пустыми, торги остановились, токены на блокчейне Sui начали терять цену, стейблкоин USDC потерял привязку к доллару. Стоимость токена сети Sui и связанных монет продолжает падать. Что ждет сеть дальше: забвение или ее еще возможно спасти восстановление?

Это программное обеспечение, которое собирает рыночные заявки с различных платформ в один поток и направляет его поставщикам ликвидности, где проходит сопоставление, и если заявленная цена продавца и покупателя совпадают, то сделка выполняется.. Из-за найденного бага киберзлоумышленникам удалось извлечь из Cetus Protocol $223 млн. Это привело к тяжелым последствиям: пулы ликвидности оказались почти пустыми, торги остановились, токены на блокчейне Sui начали терять цену, стейблкоин USDC потерял привязку к доллару. Стоимость токена сети Sui и связанных монет продолжает падать. Что ждет сеть дальше: забвение или ее еще возможно спасти восстановление?

Содержание

Хронология взлома Cetus Protocol

- 10:30:50 UTC — эксплойт механизма ценообразования начался из-за аномальных транзакций. Нападающие использовали критическую уязвимость переполнения в логике автоматизированного маркет-мейкера Cetus. Это позволило злоумышленникам манипулировать расчетами ликвидности и вывести значительные средства из пулов ликвидности платформы.

- 10:40:00 UTC — аномалия обнаружена в поведении пула системами мониторинга.

- 10:53:00 UTC — источник атаки определен командой Cetus и передан членам экосистемы Sui.

- 10:57:47 UTC — основные пулы CLMM были отключены для предотвращения дальнейших потерь.

- 11:20:00 UTC — все соответствующие смартконтракты глобально отключены.

- 12:50:00 UTC — валидаторы Sui начали голосовать за отказ в обслуживании транзакций, подписанных адресами злоумышленника, и после того, как количество голосов превысило 33%, валидаторы фактически заморозили эти адреса. Таким образом, $174 млн из $223 млн хакерам не достались.

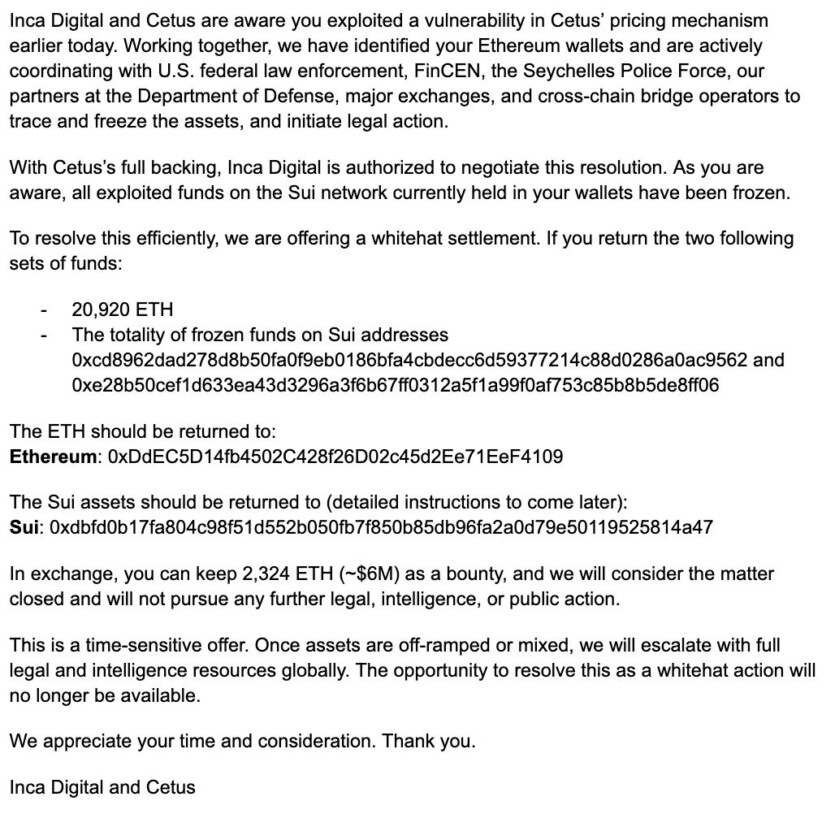

- 18:04:07 UTC – сообщения для переговоров в сети отправлено злоумышленнику. За возврат вложенных средств хакерам предложили $6 млн.

- 18:15:28 UTC — уязвимый контракт исправлен и обновлен (но еще не перезапущен).

Как это происходило

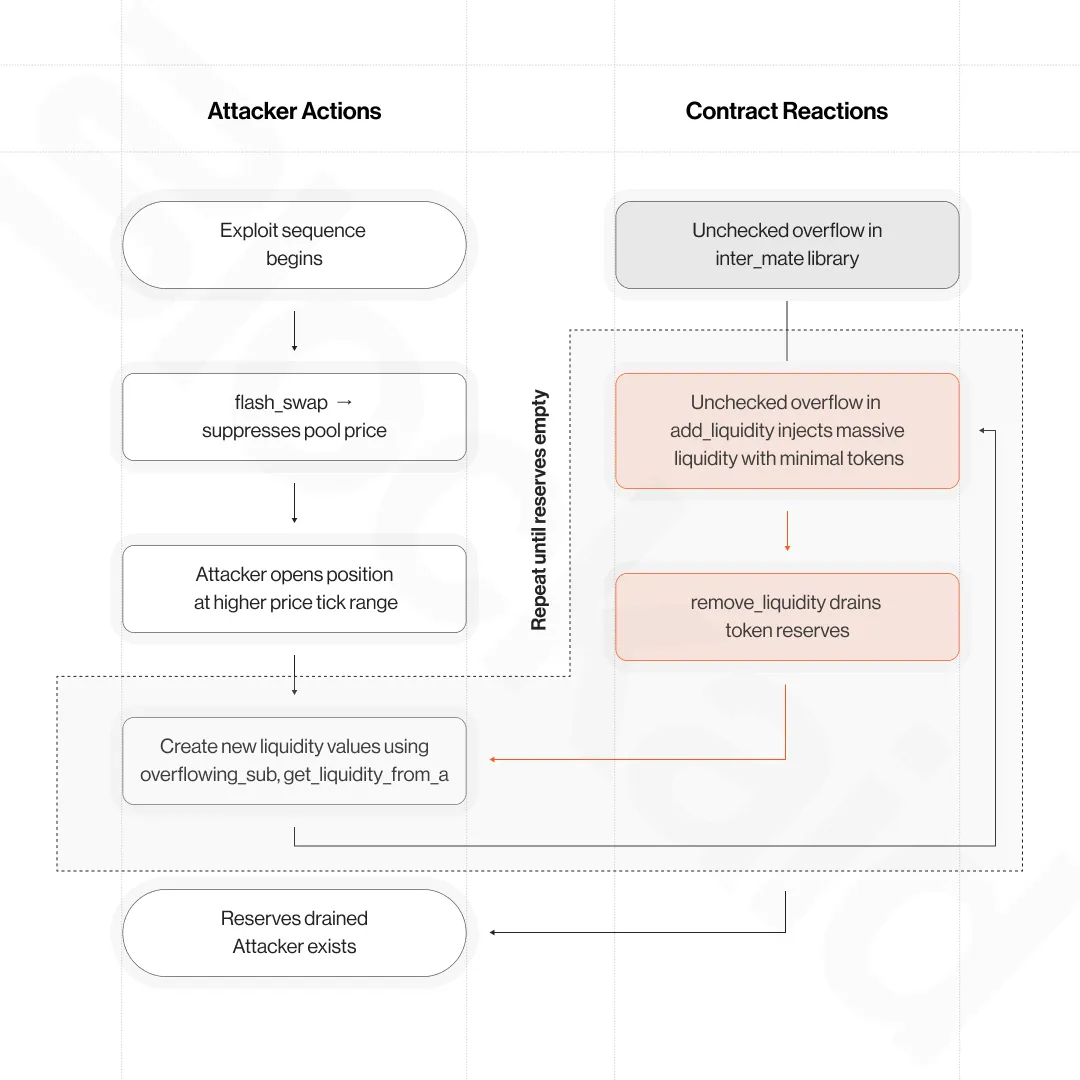

Злоумышленник использовал уязвимость в контракте CLMM, возникшую из-за недостатка в библиотеке с открытым кодом inter_mate, которая использовалась в смартконтрактах Cetus. Вот как произошел эксплойт:

-

Злоумышленник воспользовался функцией мгновенного обмена (flash_swap), чтобы временно снизить цены в пулах ликвидности. Это позволило ему создать выгодные условия для дальнейших действий.

-

Затем хакер открыл позиции в диапазоне, где цены были выше, что позволило ему получить преимущество при добавлении ликвидности.

-

В функции add_liquidity отсутствовала надлежащая проверка переполнения чисел. Злоумышленник использовал это, чтобы внести искусственно завышенное количество ликвидности, но фактически не предоставляя реальное количество токенов.

-

Благодаря фальшивой ликвидности злоумышленник смог многократно выводить ликвидность, получая реальные токены из пулов.

-

Злоумышленник повторял эти действия, используя некорректные вычисления в других функциях (overflowing_sub, get_liquidity_from_a). Путем такой подмены он и насобирал миллионы долларов.

Используя недостатки автоматических вычислений, злоумышленник переполнил вычисления того, сколько нужно было заплатить для добавления ликвидности в различные пулы. Это позволило ему платить по значительно сниженной ставке, а ликвидировать — по оригинальной ставке.

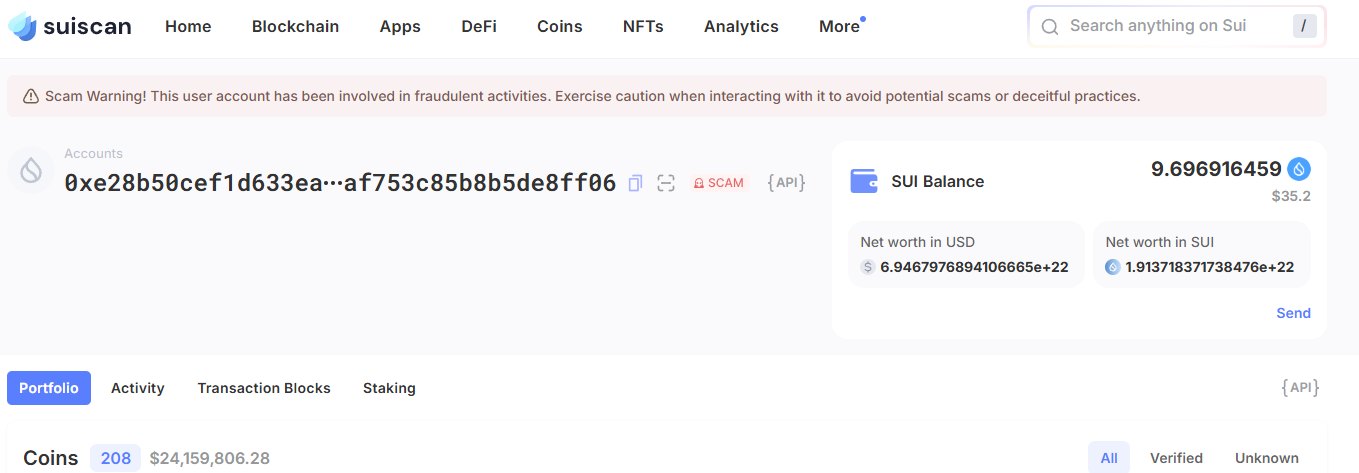

В настоящее время на одном из Sui-счетов хакера остаётся 208 различных монет на сумму около $24 млн. На другой — еще 6 токенов на сумму $87 млн. Активность отсутствует (адреса заморожены).

Остальные украденные активы хакер конвертировал в ETH, сейчас токены хранятся в двух кошельках Ethereum: на один $54,4 млн, на другой — $8,8 млн.

Что со средствами пострадавших?

Cetus сотрудничает с командой безопасности Sui и несколькими партнерами по аудиту для повторного просмотра обновленных контрактов и проведения всестороннего аудита. Только после полной валидации начнется постепенная реактивация пулов CLMM и сервисов. Также команда предложила план возвращения замороженных активов. На уровне руководства сообщества протокола проведут голосование за обновление. Если его одобрят, это позволит вернуть замороженные активы из кошельков злоумышленников без их подписи. Восстановленные средства будут защищены в кошельке с мультиподписью, который совместно будут контролировать Cetus, OtterSec и Sui Foundation.

Голосование началось 27 мая и продлится до 3 июня. Для того чтобы оно было успешным, необходимо участие более 50% от общего количества токенов, и чтобы его одобрило большинство.

Фонд Sui Foundation предоставил Cetus обеспеченный заем, чтобы на 100% компенсировать убытки пользователям. Также Sui Foundation выделил $10 млн на безопасность экосистемы, аудит финансирования, вознаграждения за исправление ошибок и официальные инструменты проверки для предотвращения будущих злоупотреблений.

Кроме того, несмотря на инцидент, на этой неделе все награды xCETUS начислены и распределены, поскольку были зарегистрированы до остановки пулов. Однако на следующей неделе выплата наград xCETUS будет приостановлена из-за остановки CLMM-пулов. xCETUS — это специальный токен, который пользователи получают путем стейкинга основного токена CETUS на платформе Cetus Protocol. Он выполняет роль токена управления и вознаграждения.

Что дальше?

Пострадавшим осталось дождаться июня и результатов голосования. Команда Cetus обещала усилить безопасность и улучшить контроль рисков:

- использовать инструменты, такие как Blockaid, для мониторинга в реальном времени и выявления и реагирования на угрозы и уязвимости.

- Улучшить конфигурации для управления рисками и контролируемого ограничения скорости потоков активов.

- Исходный код смартконтрактов с более высоким покрытием тестами.

- Публичная отчетность метрик покрытия кода.

- Аудиты перед общими релизами, после крупных изменений кода и при достижении ключевых вех TVL

Показывает, сколько в целом криптовалют заблокировано в смартконтрактах того или иного DeFi-проекта. .

Показывает, сколько в целом криптовалют заблокировано в смартконтрактах того или иного DeFi-проекта. . - Улучшенную программу вознаграждений за обнаружение ошибок белым хакерам.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: