Специалисты по информационной безопасности из компании FireEye обнаружили новый буткит, вредоносная программа, модифицирующая загрузочный сектор MBR. Новый вредитель, получивший название BOOTRASH, входит в набор вредоносного ПО под общим названием Nemesis, который применяется кибергруппой FIN1 для кражи информации у банков и других финансовых структур.

Обнаружение и удаление буткита является крайне сложной задачей в силу природы семейство данных вредоносных программ. Для обеспечения автозагрузки буткит заражает MBR-сектор компьютера, записывая в него свой начальный загрузчик, который до запуска ОС считывает с диска и разворачивает в памяти основное тело буткита.

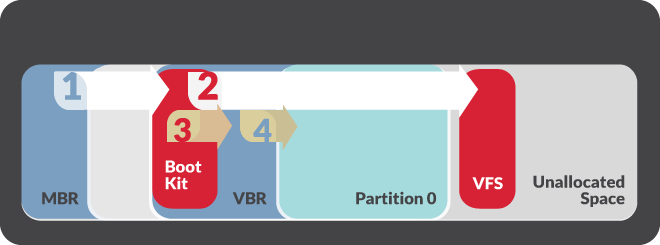

По словам FireEye, кибергруппа использует способ заражения системы на уровне секторов жесткого диска, компрометируя известную структуру Volume Boot Record (VBR), в которой расположены структуры данных файловой системы и код загрузчика.

На иллюстрации выше показан процесс загрузки ОС в скомпрометированной BOOTRASH системе. Как видно, часть вредоносного кода раннего этапа загрузки записывается в последний сектор жесткого диска под названием Virtual File System (VFS), находящийся за пределами используемого ОС дискового пространства.

Файлы Nemesis BOOTRASH размещает в свободном пространстве между разделами диска для организации своей файловой системы. В остальном, поведение BOOTRASH мало чем отличается от обычных буткитов.

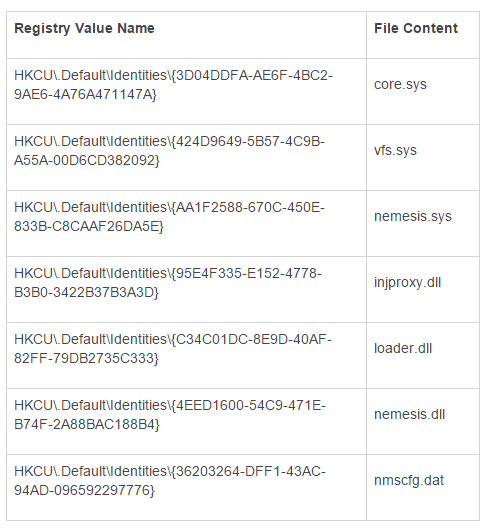

В файловой системе буткита хранятся такие важные файлы, необходимые для его функционирования, как vbr.bin, vbs.bin, а также bootldr.sys. Прочие исполняемые и data файлы могут храниться как в VFS, так и в качестве бинарных данных в разделе реестра HKCU\.Default\Identities. Ниже в таблице указаны такие компоненты.

Файл-носитель BOOTRASH имеет следующий идентификатор MD5: 372f1e4d2d5108bbffc750bb0909fc49.

Большинство существующих на сегодняшний день антивирусов и средств защиты от вредоносного ПО располагают инструментами проверки на предмет присутствия вредоносного кода как в MBR, так и в VBR с целью восстановления оригинального bootstrap-кода или кода загрузчика в случае обнаружения подмены. После потери кода в этих важных секторах буткит лишается возможности выполнения дальнейших операций, включая, активацию полезной нагрузки.

Источник: extremetech и habrahabr

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: