Чоловік хотів просто керувати своїм роботом-пилососом DJI Romo через геймпад PS5, але раптово став “королем” майже 7000 таких роботів по всьому світу.

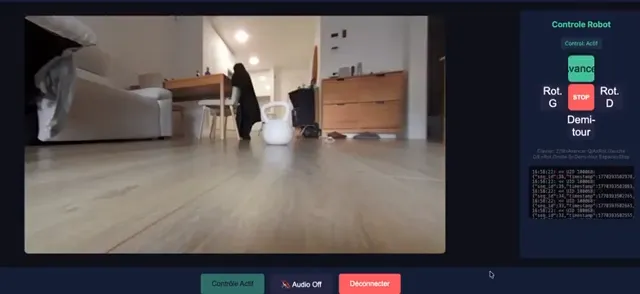

Застосунок користувача підключився до серверів, які сприйняли токен одного пилососа як універсальний ключ. Через помилку серверу у перевірці доступу DJI він бачив не лише свій Romo, а тисячі чужих. “Король” міг керувати ними, дивитися трансляції з камер і навіть слухати звук із мікрофонів у тисячах різних будинків по всьому світу.

“Я зрозумів, що мій пристрій був лише одним у морі пристроїв”, — каже він.

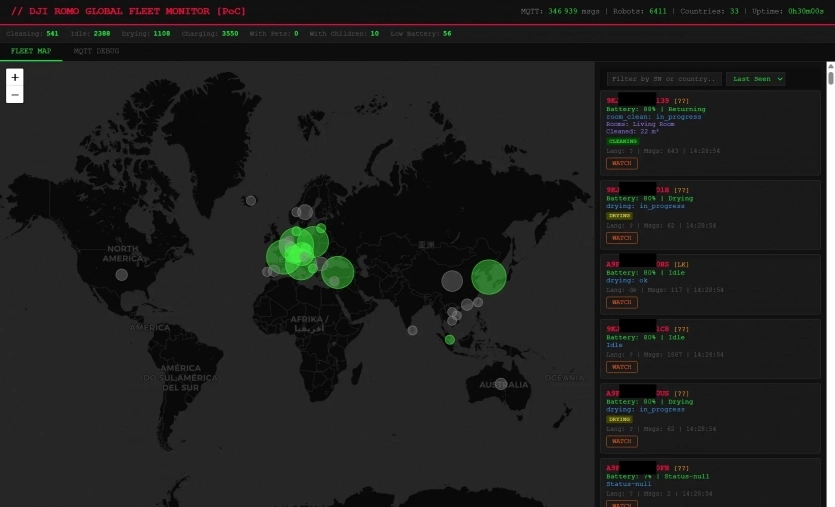

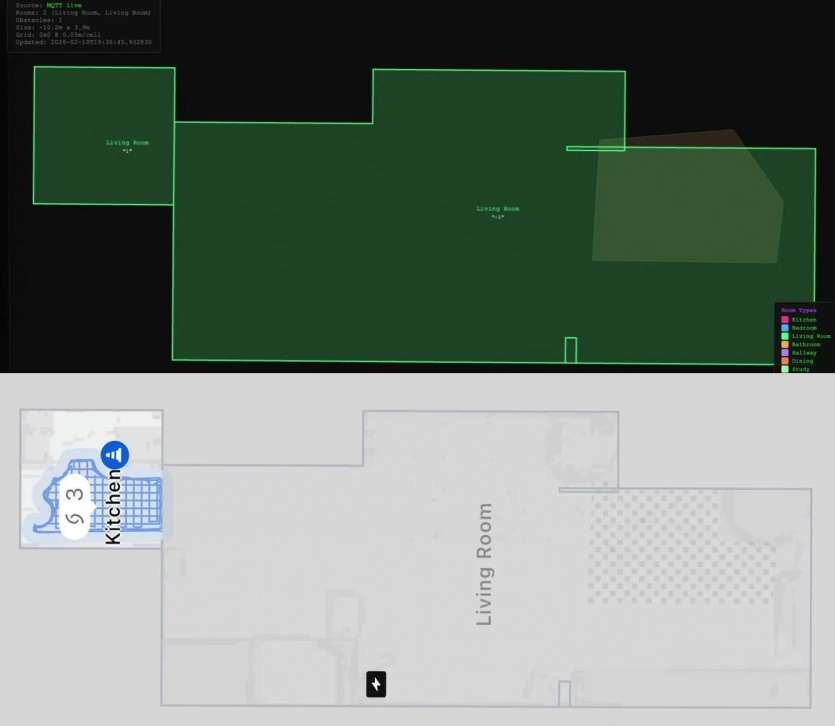

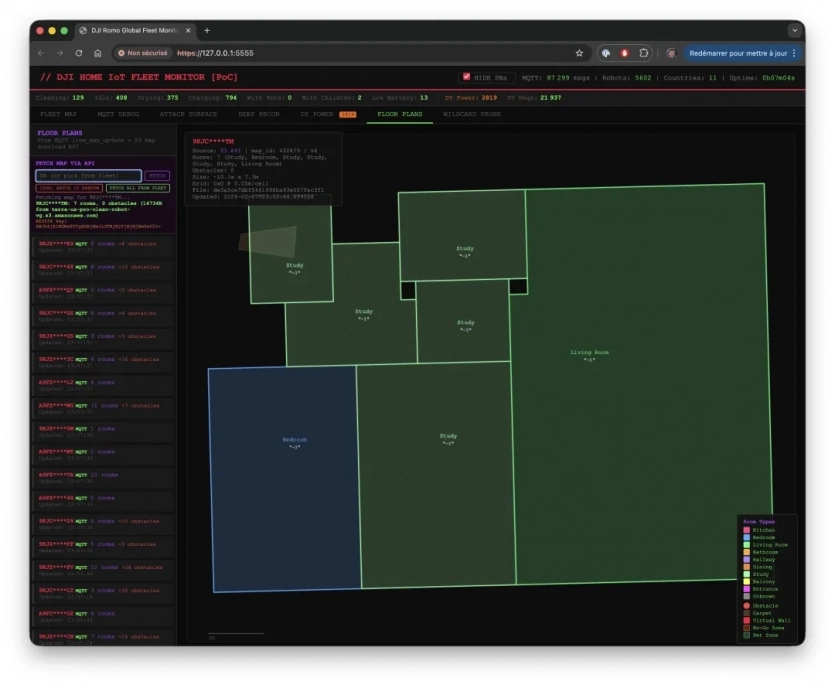

IP-адреси видавали приблизне місцезнаходження кожного робота, а самі пилососи ще й будували мапи кімнат. Кожні три секунди вони надсилали дані: серійний номер, де прибирають, які перешкоди бачать, коли повертаються на зарядку. За дев’ять хвилин система знайшла 6700 пристроїв із 24 країн і зібрала понад 100 тисяч повідомлень. Якщо врахувати ще й електростанції DJI Power, то можна нарахувати до 10 тисяч девайсів.

Перевірити пристрій було максимально просто. Достатньо дізнатися серійний номер, щоб знайти конкретний пилосос, побачити рівень батареї та план поверху будинку. Окремо він показав пряму трансляцію зі свого Romo, обійшовши PIN-код безпеки.

“Я не порушував жодних правил, не обходив, не зламував, не використовував певні знання тощо”, — наголошує користувач

За його словами, він просто витягнув токен свого пристрою, а сервери самі віддали дані інших користувачів. Після звернення до компанії доступ до камер і мікрофонів обмежили, а згодом “діру” повністю закрили. DJI заявила, що проблема була в перевірці для надання дозволів на сервері MQTT. Виправлення розгорнули двома патчами — 8 та 10 лютого. За їхніми словами, “фактичні випадки були надзвичайно рідкісними”.

Однак кейс показує що розумний пилосос збирає купу даних про будинок, а помилка коштує розкриттям чутливих даних. Шифрування TLS не рятує, якщо доступ всередині сервера налаштований криво. Компанія визнала та виправила проблему, але користувач каже, що деякі вразливості ще лишилися. Наприклад, можливість дивитися власний відеопотік без PIN-коду, а ще одну проблему він поки не розкриває, щоб дати час на виправлення.

Популярні менеджери паролів “брешуть”, що не бачать ваших сховищ: експеримент

Джерело: NotebookCheck

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: