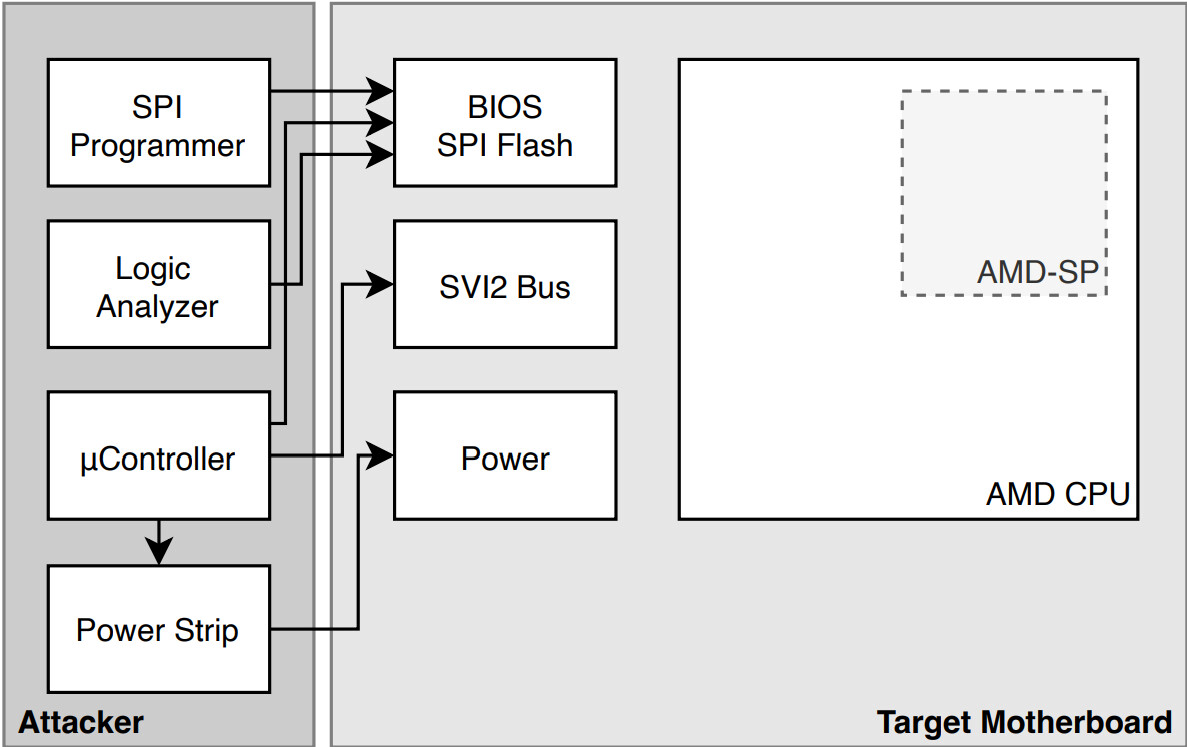

Дослідники Технічного університету Берліна виявили новий експлойт, націлений на процесори AMD Zen 2 і Zen 3. Атака faulTPM проти модуля TPM дозволяє зловмиснику дістатися унікального секрету мікросхеми, який потім використовується для отримання ключів зберігання та цілісності, що захищають енергонезалежні дані fTPM.

Атака складається з етапу ручного підбору та пошуку остаточного параметра затримки методом брутфорсу. Перший крок вимагає близько 30 хвилин ручної роботи, але його потенційно можна автоматизувати. Після цього зловмисник може дістатися будь-яких зашифровані дані, що зберігаються або приховані за допомогою fTPM, незалежно від механізмів автентифікації. Сюди входять дані програм, що використовують TPM, таких як BitLocker.

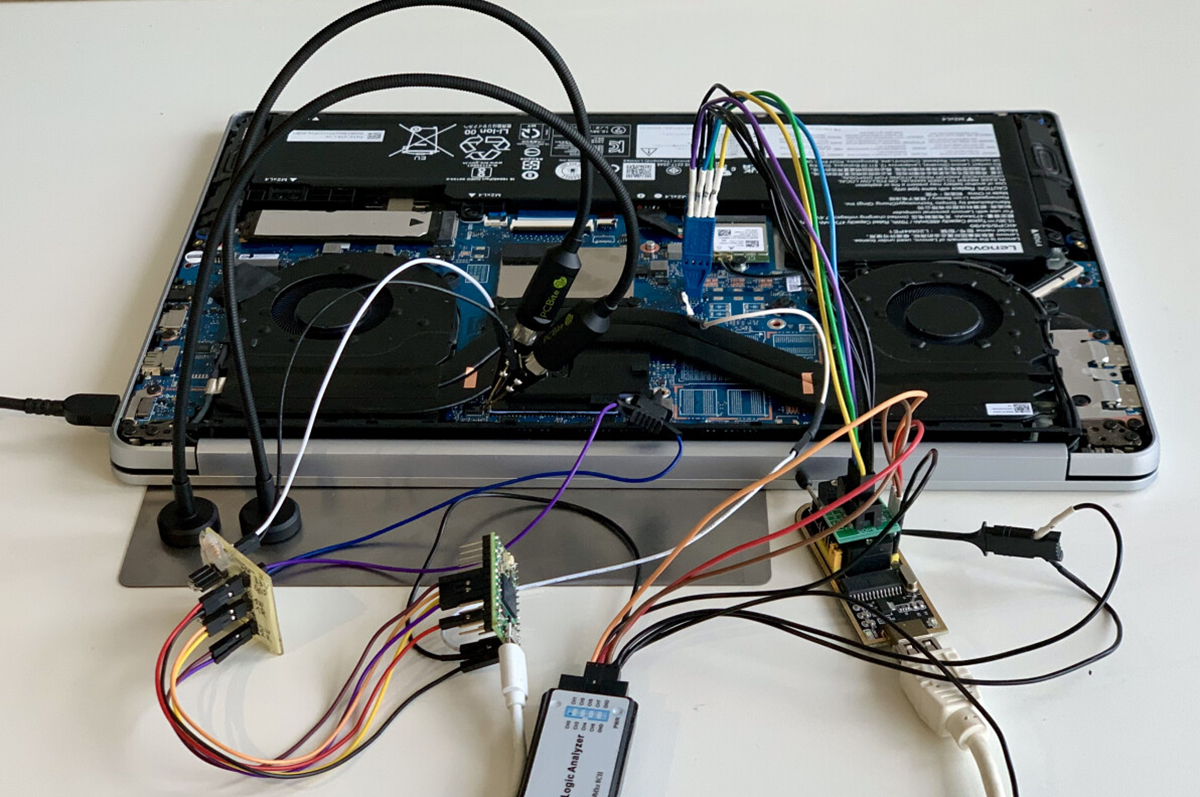

Для атаки потрібно кілька годин фізичного доступу до процесора та спеціальне обладнання, тому серйозних її наслідків не очікується. На фото представлений апаратний комплект для її реалізації вартістю $200:

AMD вже відреагувала на статтю німецьких дослідників:

«AMD відомо про дослідження, присвячене атаці на наш модуль довіреної платформи вбудованого ПЗ, який, мабуть, використовує пов’язані вразливості, які раніше обговорювалися на ACM CCS 2021… Щодо цього документа ми працюємо над розумінням потенційних нових загроз і інформуватимемо наших клієнтів та кінцевих користувачів у міру необхідності.»

Дослідники вказали на вразливість Zen 2 та Zen 3, не згадуючи Zen 4. Код експлойту доступний на GitHub.

На AMD хотят подать в суд из-за сокрытия информации о подверженности её чипов уязвимости Spectre 2

Джерело: TechPowerUp

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: