Кіберзлочинці почали здійснювати атаки на старі Android-пристрої, використовуючи шкідливе ПЗ з відкритим вихідним кодом під назвою Ratel RAT. Фактично це різновид програми-вимагача для Android, яка шифрує або видаляє дані, блокує пристрій та вимагає оплату в Telegram.

Дослідники з Check Point повідомляють про виявлення понад 120 кампаній з використанням Ratel RAT. В тому числі джерелами атак виступають APT-C-35 (DoNot Team), Іран та Пакистан. Зловмисники націлюються на високопоставлені організації, зокрема в уряді та військовому секторі, причому більшість жертв із США, Китаю та Індонезії.

У більшості випадків заражень, перевірених Check Point, жертви використовували версію Android, яка досягла кінця циклу підтримки і більше не отримувала оновлення безпеки. Це стосується Android 11 і старіших версій, на які припадає понад 87,5% від загальної кількості заражених пристроїв. Лише 12,5% заражених пристроїв працюють під управлінням Android 12 або 13. Жертвами стають смартфони різних брендів, включаючи Samsung Galaxy, Google Pixel, Xiaomi Redmi, Motorola One, а також пристрої від OnePlus, Vivo та Huawei. Це доводить, що Ratel RAT є ефективним інструментом атаки на низку різних реалізацій Android.

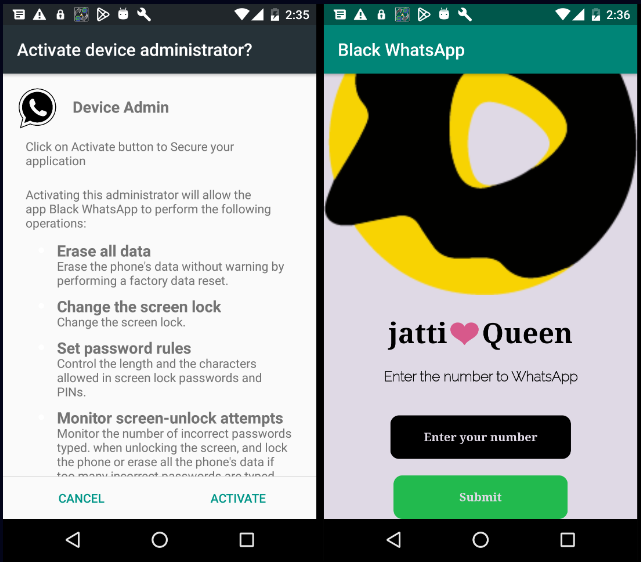

Ratel RAT поширюється різними способами. Зазвичай зловмисники використовують Instagram, WhatsApp, платформами електронної комерції, антивірусні застосунки, щоб обманом змусити людей завантажити шкідливі файли APK. Під час інсталяції вимагач запитує доступ до ризикованих дозволів, щоб працювати у фоновому режимі.

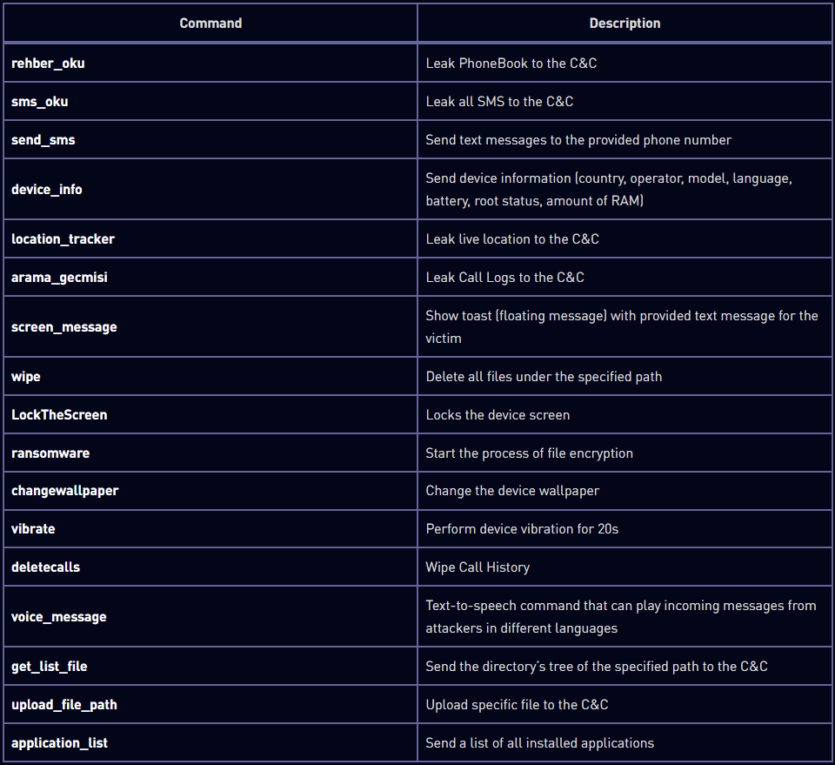

Ratel RAT має кілька варіантів, що відрізняються переліком команд, які вони підтримують. Зазвичай вони виконують наступне:

- ransomware: запускає процес шифрування файлів на пристрої.

- wipe: видаляє всі файли за вказаним шляхом.

- LockTheScreen: блокує екран пристрою, роблячи пристрій непридатним для використання.

- sms_oku: витік усіх SMS (і кодів 2FA) на сервер керування (C2).

- location_tracker: передає поточне місцезнаходження пристрою на сервер C2.

Дії контролюються з центральної панелі, де зловмисники можуть отримати доступ до інформації про пристрій і статус та прийняти рішення про наступні кроки атаки.

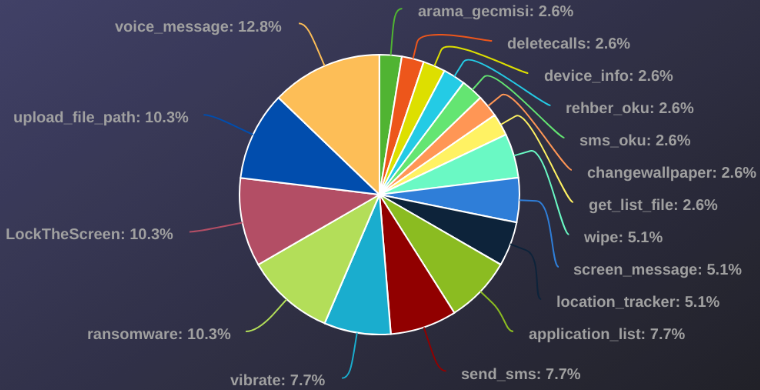

Згідно з аналізом Check Point, приблизно в 10% випадків була видана команда на застосування програми-вимагача. В такому випадку на смартфоні жертви відбувається шифрування файлів за допомогою попередньо визначеного ключа AES, після чого зловмисники вимагають викуп.

Отримавши права DeviceAdmin, програма-вимагач має контроль над ключовими функціями пристрою, такими як можливість змінити пароль блокування екрана та додати на екран спеціальне повідомлення, часто повідомлення про викуп. Якщо користувач намагається відкликати права адміністратора, програма-вимагач може відреагувати, змінивши пароль і негайно заблокувавши екран.

Дослідники Check Point спостерігали за кількома операціями програм-вимагачів із залученням Ratel RAT, включаючи атаку з боку Ірану. ПЗ проводило розвідку з використанням інших можливостей Ratel RAT, після чого запускався модуль шифрування. Зловмисник стер історію дзвінків, змінив шпалери для відображення спеціального повідомлення, заблокував екран, увімкнув вібрацію пристрою та надіслав SMS із повідомленням про викуп. В повідомленні жертву закликали надіслати їм повідомлення в Telegram, щоб «вирішити цю проблему».

Щоб захиститися від атак Ratel RAT, варто уникати завантажень APK із сумнівних джерел, не натискати URL-адреси, вбудовані в електронні листи чи SMS, і сканувати застосунки за допомогою Play Protect перед їх запуском.

Джерело: bleepingcomputer

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: