Поява генеративного штучного інтелекту (ШІ) та великих мовних моделей (LLM) призвели до збільшення кількості шкідливих ботів та кібератак. Але це більше стосувалось злочинців з поверхневими знаннями програмування. Більш просунуті хакери тепер здатні використовувати ШІ для створення складного шкідливого програмного забезпечення (ПЗ).

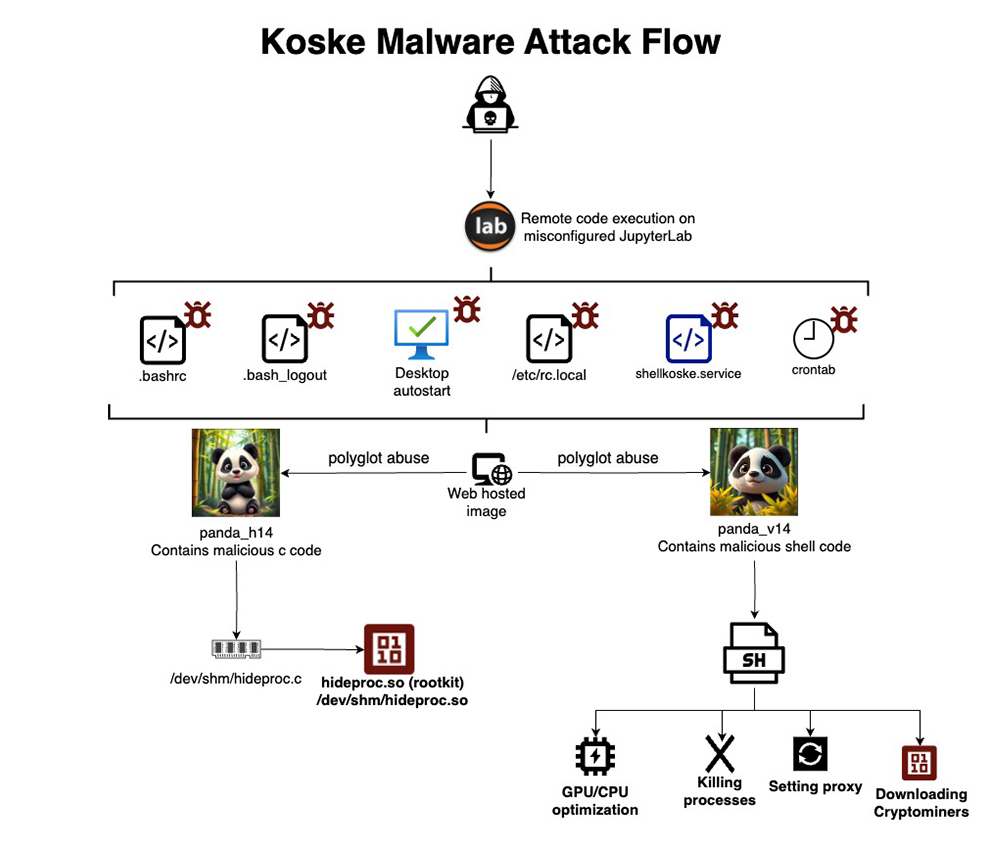

Нещодавно виявили шкідливе ПЗ яке назвали Koske. Вірус ховається в згенерованих зображеннях панд (їх знаходили серед файлів сайтів freeimage, postimage та OVH images), які використовують для атак на Linux-системи. Koske поєднує файли зображень, руткіти та адаптивну логіку криптомайнінгу для створення прихованого та стійкого бекдору в системі.

Головна особливість Koske — використання поліглот-файлів Файл, який може бути інтерпретований різними способами, залежно від контексту або програми, що його використовує., зокрема, JPEG-зображень панд, які виглядають нешкідливими для користувача, але містять вбудовані shell-скрипти та C-код.

Файл, який може бути інтерпретований різними способами, залежно від контексту або програми, що його використовує., зокрема, JPEG-зображень панд, які виглядають нешкідливими для користувача, але містять вбудовані shell-скрипти та C-код.

Після відкриття файл виглядає як мила картинка, але й одночасно запускає шкідливі команди для розгортання криптомайнерів, найкраще оптимізованих для роботи як з CPU та і GPU, що націлені на 18 різних монет (Monero, Ravencoin, Nexa, Tari, Zano та інші). Зловмисники отримують доступ через неавтентифікований або невірно налаштований JupyterLab.

Якщо з’єднання з інфраструктури Command & Control (C2) хакерів блокується, шкідливе ПЗ самостійно виконує діагностику: пробує доступ через curl, wget, TCP; очищення iptables, зміну DNS, шукає нових проксі з GitHub‑списків, brute‑force налаштування проксі — усе, щоб відновити зв’язок з командним сервером.

Коли один майнінговий пул вимикається, Koske динамічно перемикається на інший (або іншу монету). Koske також використовує приховані руткіти для маскування своїх файлів, процесів і навіть власної присутності від інструментів безпеки. Він забезпечує стійкість через cron-завдання, модифікації .bashrc та .bash_logout, і навіть створює власні systemd-сервіси. Його модуль зв’язку здатний виявляти проксі, що надає стійкість в різних мережевих умовах — характерна ознака логіки, створеної з використанням ШІ.

Дослідники модульні структури коду, добре прокоментовану логіку та захисні шаблони програмування як ознаки того, що у написанні Koske використали великі мовні моделі (LLM).

Вже відомі загрози

Нещодавно хакери заразили понад 3,500 вебсайтів прихованими скриптами для майнінгу токенів Monero (XMR). При цьому шкідливе ПЗ не краде паролі й не блокує файли, а перетворює браузери відвідувачів заражених сайтів на рушії майнінгу Monero.

Джерело: Aqua Security

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: