В конце прошлого года был обнаружен SMS-троянец Trojan-SMS.AndroidOS.Podec, в котором использовалась система защиты от анализа и детектирования. После снятия защиты специалистами по вопросам информационной безопасности был выявлен небольшой SMS-троянец, большая часть функций которого находилась на стадии доработки. Но уже в начале этого года обнаружена полноценная версия Trojan-SMS.AndroidOS.Podec.

Выявленный зловред распространяется, большей частью, через социальную сеть «ВКонтакте». Злоумышленники поддерживают в ней специальные группы, предлагающие пользователям Android скачать взломанные версии популярных приложений. Почти все сообщения в группах являются ссылками на сайты, якобы содержащие игры и приложения для платформы Android. То же самое касалось раздела «Ссылки». На деле единственной целью создания этих сайтов было распространение различных версий Trojan-SMS.AndroidOS.Podec. Администратором всех сообществ-клонов является пользователь «ВКонтакте» с ID kminetti; на его странице проводится реклама указанных выше сообществ. Аккаунт ведется с 12 октября 2011 г., с 2012 года на стене начали размещать ссылки на сайты и сообщества, распространяющие вредоносные приложения для мобильных платформ.

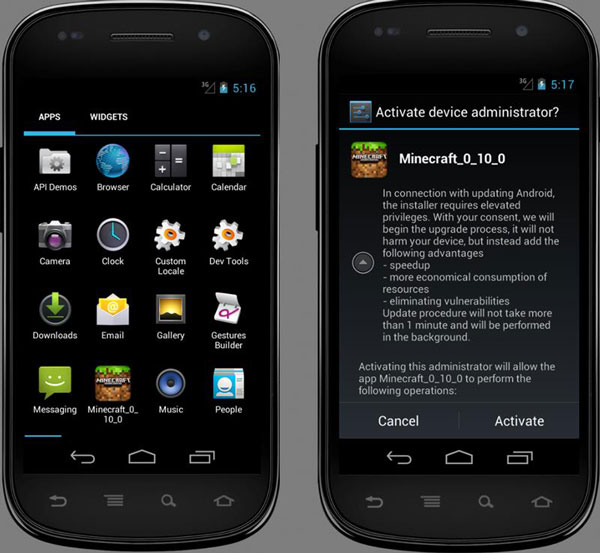

После того, как пользователь соблазнится возможностью бесплатно установить платную версию игры и загрузит на мобильное устройство файл, начинается процесс заражения. После запуска приложение запрашивает права администратора устройства; цель данного шага – противодействовать своему удалению как со стороны пользователя, так и со стороны защитных решений. Если пользователь отказался выдать права администратора, троянец повторяет свой запрос до тех пор, пока не получит желаемое. Нормальная работа с устройством при этом, фактически, невозможна.

После того, как Trojan-SMS.AndroidOS.Podec получил привилегированный доступ, происходит загрузка (со стороннего ресурса) и установка на SD-карту устройства легитимного приложения, например, Minecraft. Далее троянец удаляет свой ярлык из списка приложений и заменяет его ярлыком настоящего приложения. При этом неочевидные следы троянца остаются в списке установленных приложений и списке администраторов устройства. Кнопка удаления вредоносного приложения неактивна, а попытка снятия привилегий закончится весьма странным поведением устройства – экран заблокируется, а затем выключится на некоторое время. После включения экрана устройство показывает меню настроек.

В троянце используются техники защиты кода от анализа. Помимо добавления мусорных классов и обфускации, злоумышленники использовали дорогой легитимный протектор, который сильно усложняет получение исходного кода Android-приложения. Данный протектор предоставляет средства контроля целостности кода, скрывает вызовы всех методов и манипуляцию с полями класса, а также шифрует все строки.

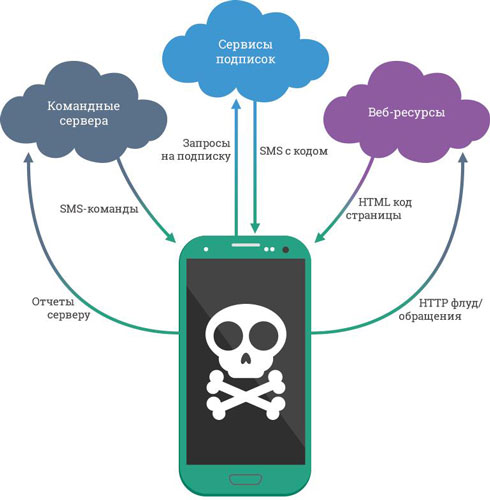

Управление поведением Trojan-SMS.AndroidOS.Podec происходит с помощью командных серверов. Используется схема, при которой троянец обращается по протоколу HTTP к серверу и ждет SMS-сообщения с командами, управляющими его поведением. При этом используются основной и резервный списки доменных имен командных серверов. Если от основного сервера нет ответа в течение трёх дней, то используется резервный список имен. Доменные имена командных серверов и весь трафик (как HTTP, так и SMS) шифруются алгоритмом шифрования AES в режиме CBC/NoPadding с 128-битным ключом.

Команды в расшифрованном виде представляют собой XML-документ, теги которого обозначают определенную команду, а содержимое тегов – ее параметры. Набор возможностей Trojan-SMS.AndroidOS.Podec, реализуемых посредством команд:

- Сбор информации об устройстве (оператор, IMEI, номер телефона, язык интерфейса, страна и город проживания и т.д.).

- Получение списка установленных приложений.

- Получение информации об USSD.

- Отправка SMS.

- Установка фильтра на входящие сообщения.

- Установка фильтров на входящие и исходящие звонки.

- Показ пользователю рекламы (отдельная нотификация, открытие страницы, диалог и другие виды демонстрации рекламного контента).

- Удаление заданных сообщений.

- Удаление заданных записей о звонках.

- Загрузка на сервер злоумышленников исходного HTML-кода заданной ими страницы.

- Выполнение DDoS-атаки, накручивание счетчика посещений сайтов.

- Осуществление подписки пользователя на платный контент.

- Самообновление.

- Осуществление исходящего вызова.

- Выгрузка входящих сообщений по заданным центром управления условиям.

- Удаление заданного центром управления приложения.

В зловреде выявлено большое количество функций для работы с HTML и HTTP. Помимо стандартной для данного вида троянцев функциональности (отправка и перехват текстовых сообщений, возможности совершать звонки и манипулировать журналами SMS и звонков), в Trojan-SMS.AndroidOS.Podec присутствуют функции по конфигурируемому посещению веб-страниц и пересылке их кода на сервер злоумышленников. Но ключевой особенностью троянца является функция распознавания изображений CAPTCHA. Как показал анализ, авторы троянца пользуется услугами Antigate.com – сервиса по ручному распознаванию текста на изображениях. Передавая картинку с буквами, они через несколько секунд получают распознанный сотрудником Antigate.com текст – в результате жертва без своего ведома оказывается подписана на платную услугу, о чем узнает только по списанию средств со счета.

Пока что выявлено небольшое количество заражений троянцем Trojan-SMS.AndroidOS.Podec. Больше всего пострадали пользователи из России.

- Россия — 3666 заражений

- Казахстан — 339 заражений

- Украина — 305 заражений

- Беларусь — 70 заражений

- Кыргызстан — 23 заражения

Источник: Securelist

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: