Исследователи безопасности продолжают изучать новую уязвимость Log4Shell, о которой мы рассказывали вчера. Напомним, она позволяет злоумышленникам удалённо выполнять код на уязвимых серверах и внедрять вредоносное ПО, которое может полностью скомпрометировать устройства. Исследователи обнаружили, что эту уязвимость можно использовать на различных устройствах, в том числе смартфонах iPhone и электромобилях Tesla.

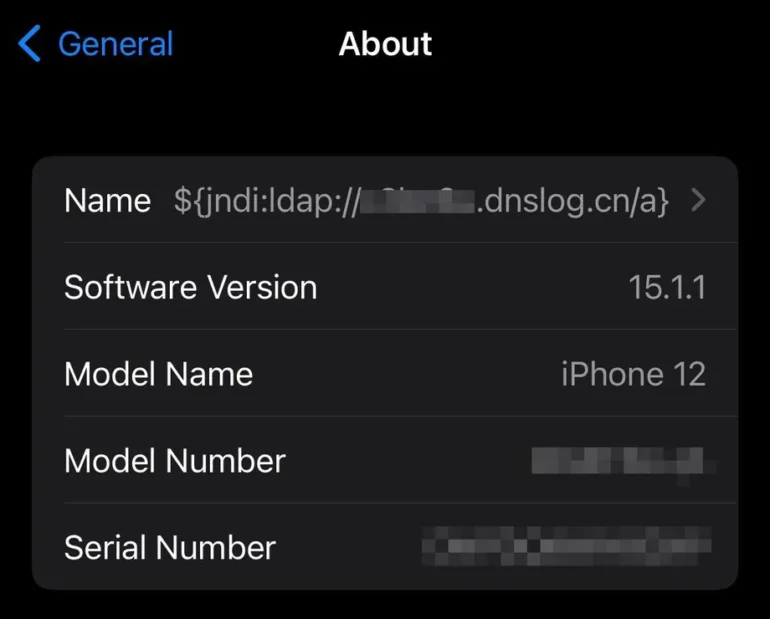

Как свидетельствуют скриншоты, изменив название устройства iPhone или Tesla на специальную строку символов эксплойта, можно вызвать отзыв с серверов Apple или Tesla. Это указывает, что сервер уязвим для Log4Shell. После изменения названия устройства, входящий трафик показывал URL-запросы с IP-адресов, принадлежащих Apple и China Unicom (партнёр Tesla по предоставлению мобильных услуг на китайском рынке). Исследователи смогли обманом заставить серверы Apple и Tesla перейти по указанному ими URL-адресу.

Уязвимость Log4Shell опасна тем, что её относительно легко использовать. Она заставляет приложение интерпретировать фрагмент текста как ссылку на удалённый ресурс и пытаться обратиться на этот ресурс. Хотя система должна лишь сохранить полученный текст в виде строки в логах приложения, а не переходить по ссылкам. Это делает потенциально уязвимыми многие системы, которые принимают вводимые пользователем данные. Например, это могут быть системы SMS-провайдеров.

Теоретически, злоумышленник может разместить вредоносный код по целевому URL-адресу, чтобы заразить уязвимые серверы. Однако хорошо обслуживаемая сеть может предотвратить такую атаку на сетевом уровне. Таким образом, в более широком смысле, нет никаких указаний на то, что этот метод может существенно скомпрометировать системы Apple или Tesla. Ни одна из компаний не ответила на запрос редакции The Verge, чтобы прокомментировать эту информацию.

Пока неизвестно, удалось ли злоумышленникам на практике скомпрометировать какие-либо системы с использованием уязвимости Log4Shell. Однако платформа Cado сообщила, что уже обнаружены серверы, пытающиеся использовать этот метод для установки кода ботнета Mirai.

На текущий момент уже выпущено обновление библиотеки log4j-2.15.0-rc2 для устранения уязвимости Log4Shell.

Источник: The Verge

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: